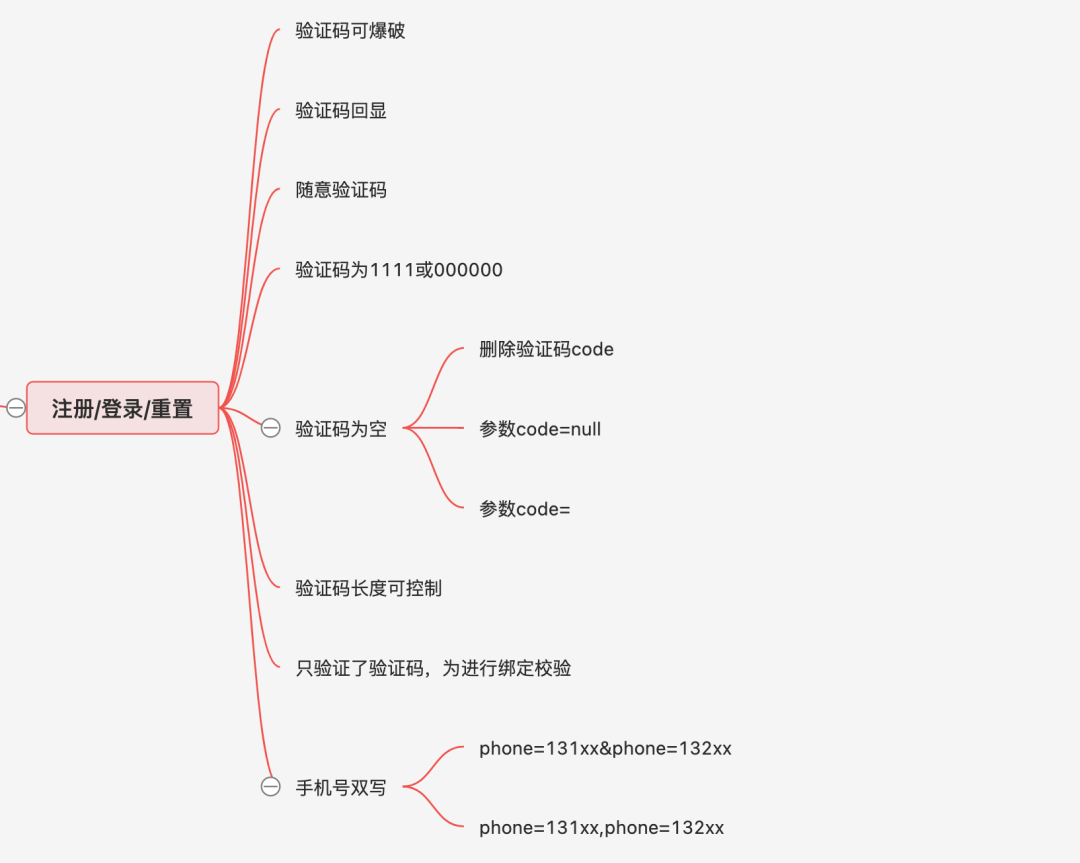

【技术分享】短信验证码的相关利用方法与技巧

在登陆界面漏洞挖掘中,短信验证码是一种常用的技术手段。本文将介绍短信验证码在登陆界面漏洞挖掘中的常见应用,并通过案例分析来提高大家对这一技术的认识。

(用户使用注册、登录及密码找回功能期间)

“+号”短信轰炸

某用户在注册或登录时,输入手机号码后,发现有人恶意在其号码后面加上“+号”,导致连续收到大量无用的短信验证码,严重干扰了其正常生活和工作。这些短信其实就是由不法分子利用自动发送短信的软件,对用户的手机号码进行恶意攻击,试图通过这种方式干扰用户的正常接收短信,从而盗取账户信息或进行其他非法活动。

注册环节中的短信验证码漏洞

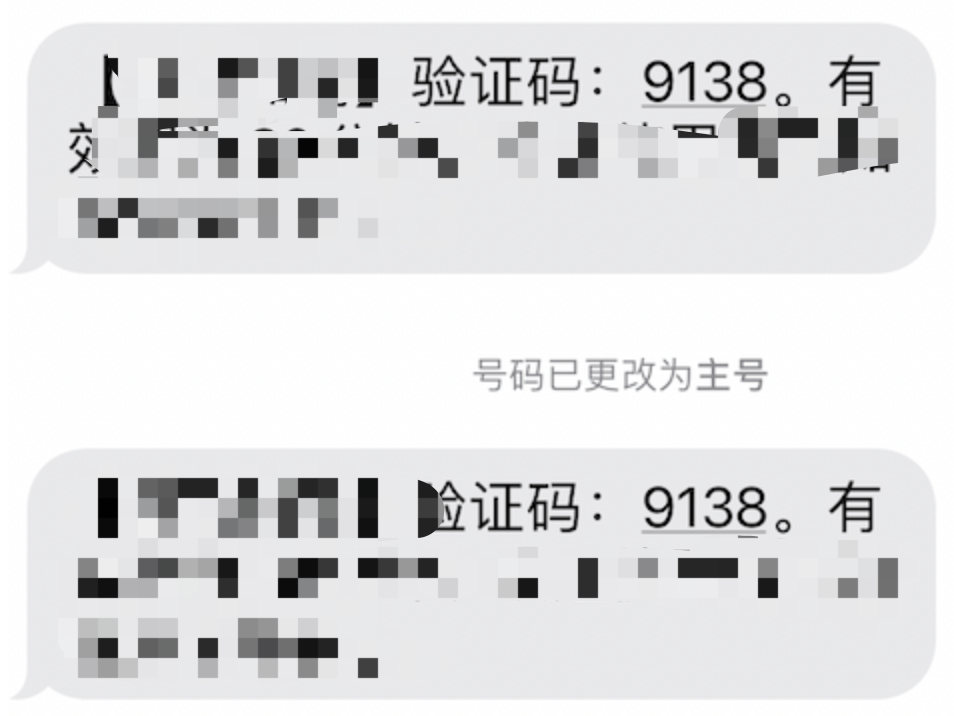

在注册环节中,不法分子有可能利用双写手机号phoneNumber=131xxxx,132xxxx两个手机号收到的相同验证码,将其中一个手机号修改成自己,另一个手机号修改成他人,然后再提交注册申请。由于验证码是相同的,系统会误认为两个手机号都已验证通过,从而顺利完成注册。这样,不法分子就可以获取到他人的短信验证码,进而盗取其账户信息或其他非法活动。

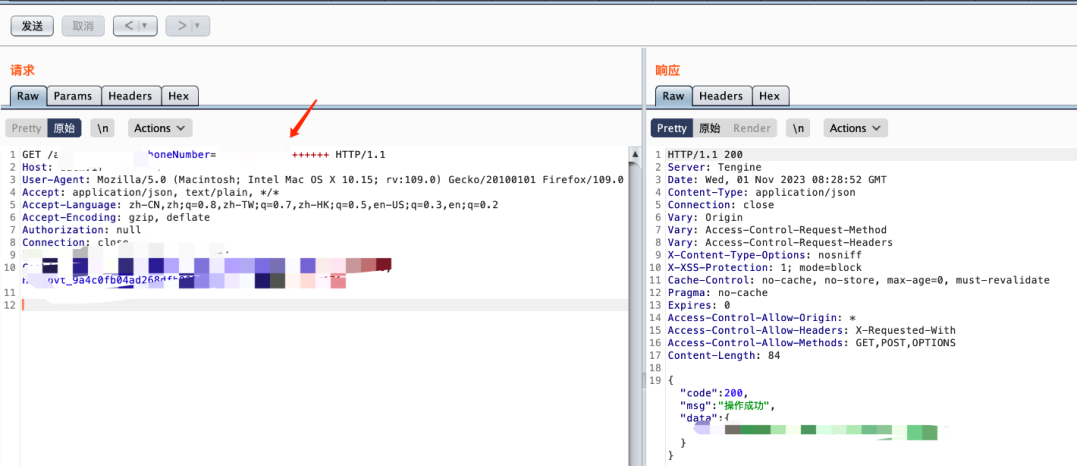

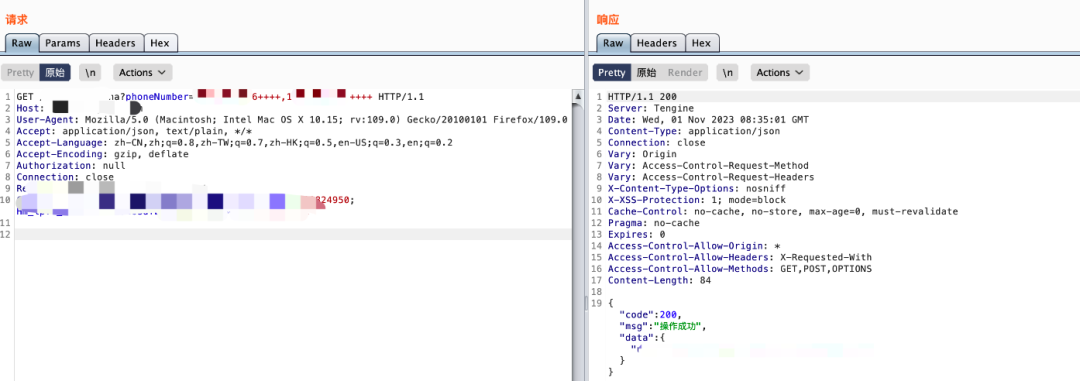

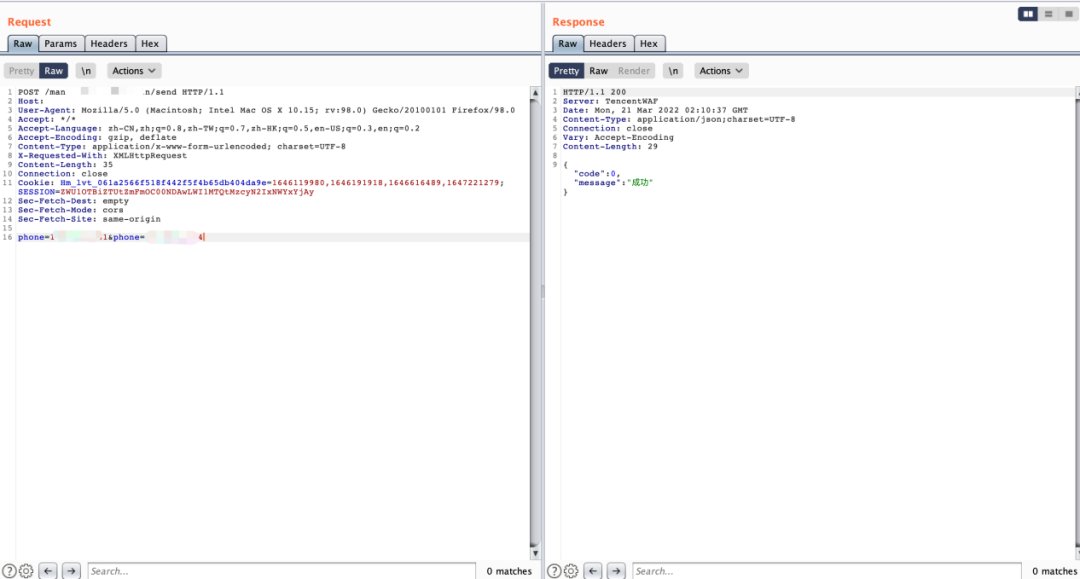

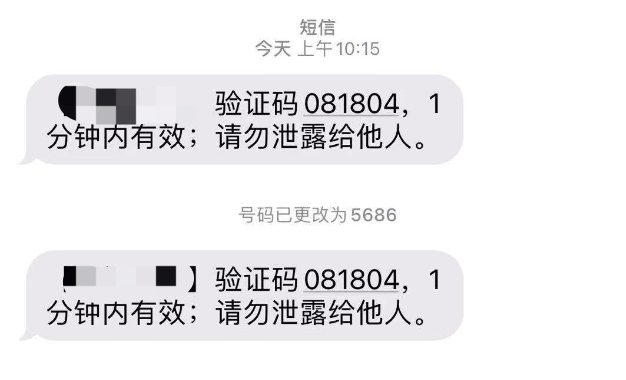

利用双写手机号进行攻击

在获取短信验证码的过程中,利用“&”符号将两个手机号“phone=131xxxx”和“phone=132xxxx”同时写入请求数据包中。系统会为这两个手机号发送相同的验证码。不法分子可以利用这个漏洞,使用他人的手机号进行非法注册、登录或密码重置等操作。这种行为严重侵犯了他人的隐私和财产权益,并违反了相关法律法规和行业规定。

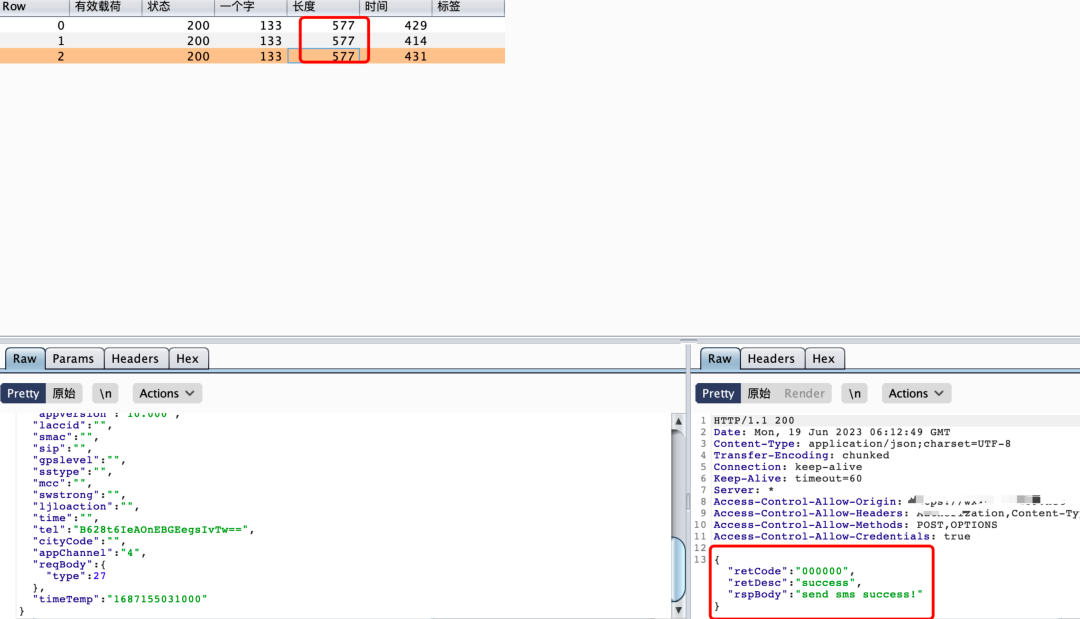

短信并发问题

在获取短信验证码的过程中,如果相关参数进行了加密处理,我们可以尝试寻找是否存在并发问题。如果存在并发问题,可能会引发短信轰炸现象。这种短信轰炸现象是由于多个请求同时发送到服务器,导致服务器在短时间内发送了大量的短信验证码到用户手机上,从而造成短信轰炸。这种行为可能会对用户的正常接收短信造成干扰,甚至可能被不法分子利用来进行恶意攻击。

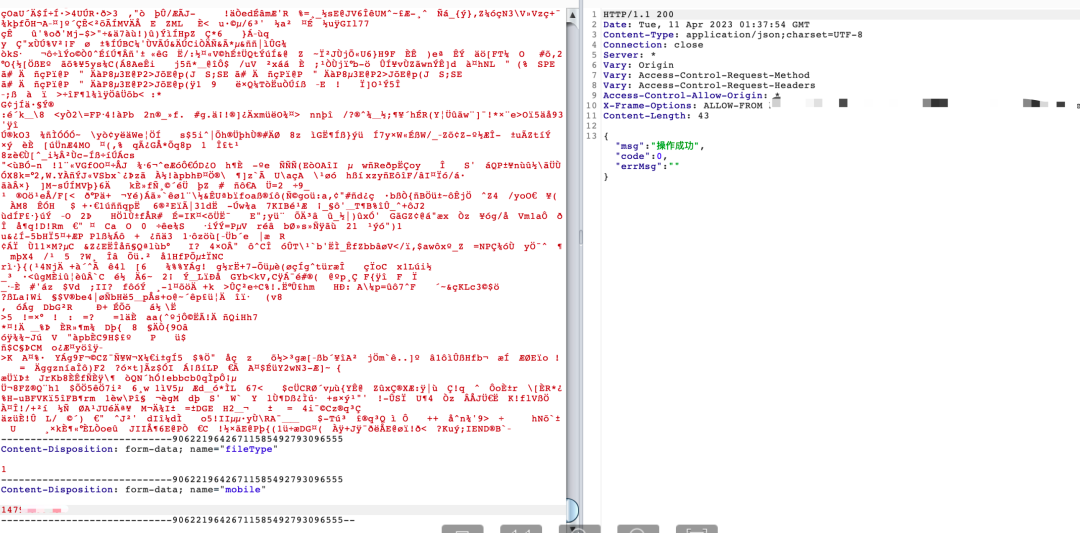

通过修改数据包手机号进行恶意攻击

某业务功能点,在用户将账单下载到云盘时,会通过手机短信进行提醒。

然而,不法分子发现可以将数据包中的手机号修改成任意手机号,然后重放数据包来恶意攻击该业务功能点,造成短信轰炸。这种行为不仅会对用户的正常接收短信造成干扰,而且可能会对业务系统的稳定性和安全性造成威胁。

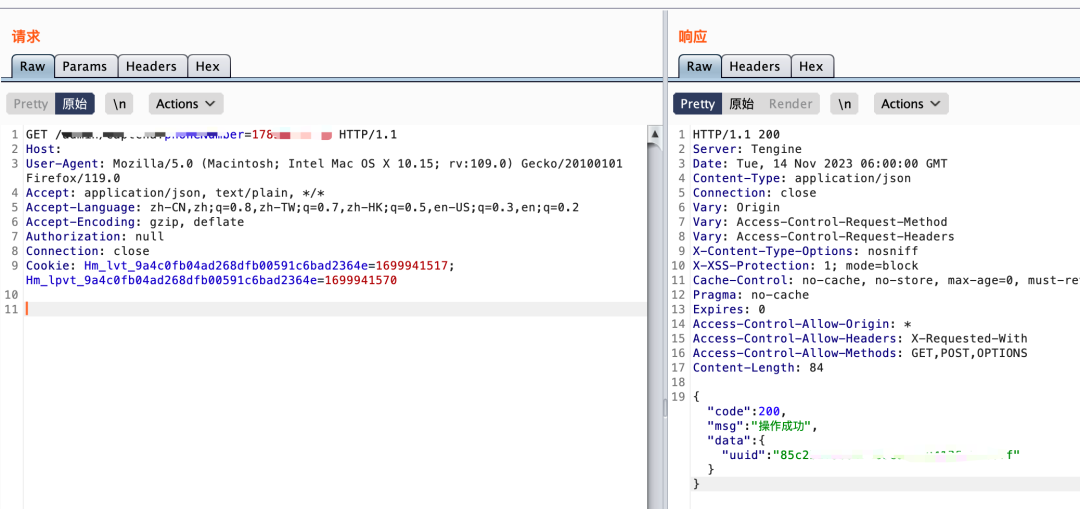

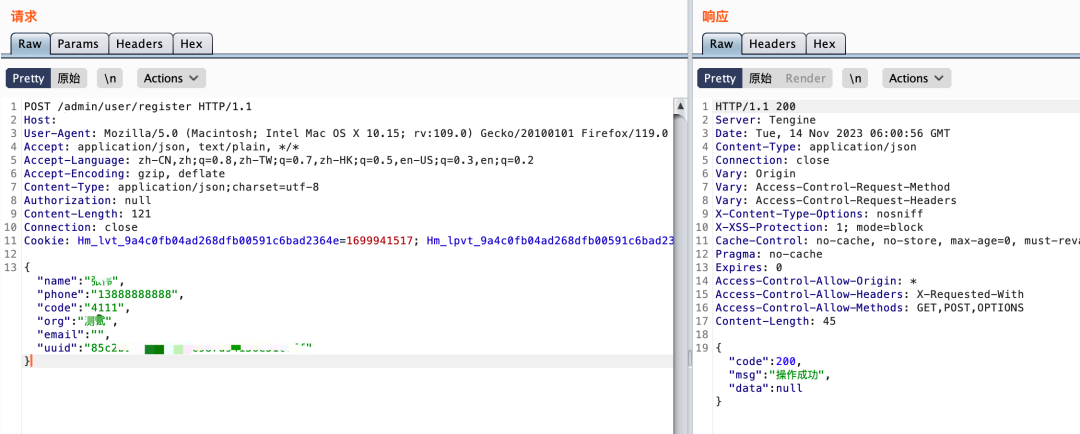

短信验证码未与手机号进行校验

在某个系统的注册功能点获取短信验证码时,数据包返回了一个uuid。

不法分子在输入获取到的验证码后,将手机号修改为任意手机号,并点击登录。然后通过抓包工具,将请求包中的uuid的值修改成刚才返回的uuid的值,成功地使用他人手机号注册。这种漏洞使得不法分子可以通过修改请求数据包中的手机号,利用他人手机号码进行非法注册,从而获取不当利益。

因此,保护个人信息和账户安全非常重要。如果您发现自己的个人信息已被泄露或账户被滥用,请立即采取行动,并及时向相关机构报告此事。

网站声明:如果转载,请联系本站管理员。否则一切后果自行承担。

-

果汁眼睛大 2023-11-22 09:12:19

果汁眼睛大 2023-11-22 09:12:19现在网络真的不怎么安全

赞同 0 反对 0回复

- 上周热门

- 银河麒麟添加网络打印机时,出现“client-error-not-possible”错误提示 1323

- 银河麒麟打印带有图像的文档时出错 1236

- 银河麒麟添加打印机时,出现“server-error-internal-error” 1022

- 统信桌面专业版【如何查询系统安装时间】 951

- 统信操作系统各版本介绍 944

- 统信桌面专业版【全盘安装UOS系统】介绍 902

- 麒麟系统也能完整体验微信啦! 889

- 统信【启动盘制作工具】使用介绍 499

- 统信桌面专业版【一个U盘做多个系统启动盘】的方法 440

- 信刻全自动档案蓝光光盘检测一体机 386

- 本周热议

- 我的信创开放社区兼职赚钱历程 40

- 今天你签到了吗? 27

- 信创开放社区邀请他人注册的具体步骤如下 15

- 如何玩转信创开放社区—从小白进阶到专家 15

- 方德桌面操作系统 14

- 我有15积分有什么用? 13

- 用抖音玩法闯信创开放社区——用平台宣传企业产品服务 13

- 如何让你先人一步获得悬赏问题信息?(创作者必看) 12

- 2024中国信创产业发展大会暨中国信息科技创新与应用博览会 9

- 中央国家机关政府采购中心:应当将CPU、操作系统符合安全可靠测评要求纳入采购需求 8