RustDog钓鱼木马再升温,360日均阻断数千次

RustDog钓鱼木马横行

在刚刚过去的2023年上半年中,针对财务人员的RustDog钓鱼木马始终活动频繁。近期,360数字安全大脑再次监测到该钓鱼木马活跃度进一步提升——据360终端安全产品的大数据日志统计——360各类安全产品日均阻断该木马攻击已达数千次。

RustDog钓鱼木马因其早期版本由Rust语言编写而得名。其背后的团伙是一个专门针对企业员工发起钓鱼攻击的组织,该团伙一般以涉税相关内容作为钓鱼文件标题(如“2023减免企业及个人所得税最新标准”)来迷惑潜在的攻击目标,同时擅长利用powershell、cmstp等LOLBINs完成部分入侵功能。而一旦攻击成功,攻击者会在受害机器中植入远控木马,对受害用户进行远程控制并伺机窃取用户数据。

近期传播愈发猖獗

最近,该团伙再次通过钓鱼网页、即使通讯工具、邮箱等传播方式进行大范围攻击。攻击者通过上述媒介构建的虚假页面诱导用户点击钓鱼链接,再通过连接跳转至后门木马的下载链接。一旦用户中招,攻击者便会通过后门木马下发远控程序,进而控制受害者的电脑。此外,攻击者还会利用远控木马控制用户的即时通讯软件再次传播木马,对用户造成极大的连带损失。

图1 攻击者伪造的虚假“诺诺网”钓鱼页面

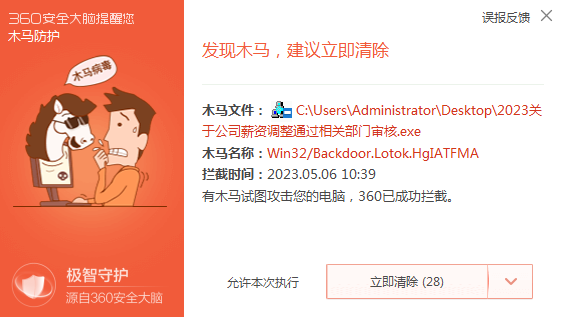

近期传播的该家族木马名称中时常有类似于“fapiao (1).zip”、“2023-07-07 清 单.rar”、“关于公司薪资调整通过相关部门审核.exe”等的字样。同时,木马在传播对抗中也使用到了多款远程控制工具——包括Gh0st远控变种、修改版向日葵远程协助工具和超级网控等,并在此基础上频繁更新钓鱼页面。

图2 攻击者伪造的虚假“国家税务总局”钓鱼页面

样本技术分析

下面以近期捕获到的该家族木马的其中一个为例,进行技术层面的分析:

样本MD5:4b45026b5faeb8d744f0b141a5772fee

图3 样例样本图标

初始化及基本功能

木马一经启动,首先会完成一系列检查与初始化。这之后,代码会连接CC服务器:43.132.194.41:1150

连接成功后,木马会尝试接收从该服务器中下放的payload内容并进行加载执行。执行后的payload会在内存中解密出一个dll文件——该dll则是一个具有完整功能的远控木马。而有趣的是,在该dll运行时,其代码会检测360Tray.exe进程是否存在——如果存在,则会弹一个应用程序错误的窗口,用于迷惑用户。

图4 检测“360Tray.exe”的功能代码

图 5 当检测到360Tray.exe存在时弹出的迷惑弹窗

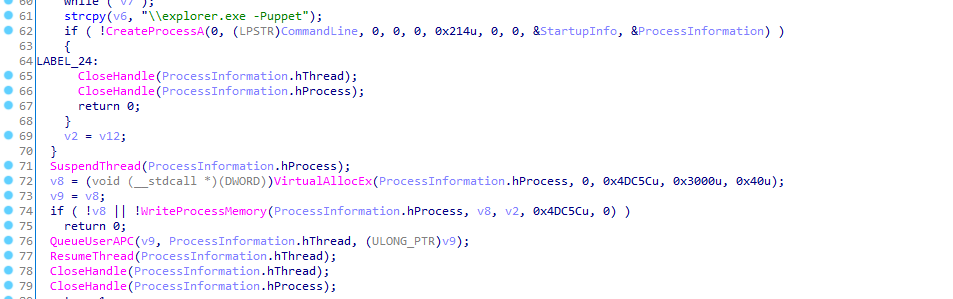

如果该程序在启动时参数个数为1或者是带有-Puppet字符串,则会把payload注入到notepad.exe或者explorer.exe进程。

图6 参数决定进程注入功能

此外,该样本还会把自己复制到以下位置并将文件属性为隐藏,同时在注册表中将该路径添加为自启动项:C:\ProgramData\rundl123.exe

主体控制功能

而到了具体的功能部分,该木马首先会获取用户机器的基本信息——这其中包括操作系统信息、CPU信息、内存信息等,并把获取的这些信息经过加密后发送到远程机器上。

图7 获取用户机器基本信息

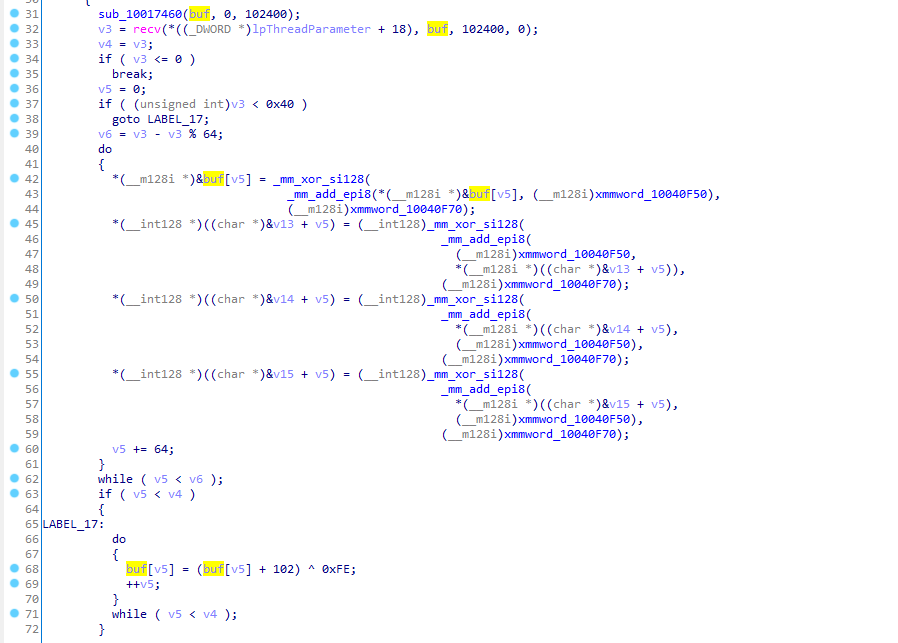

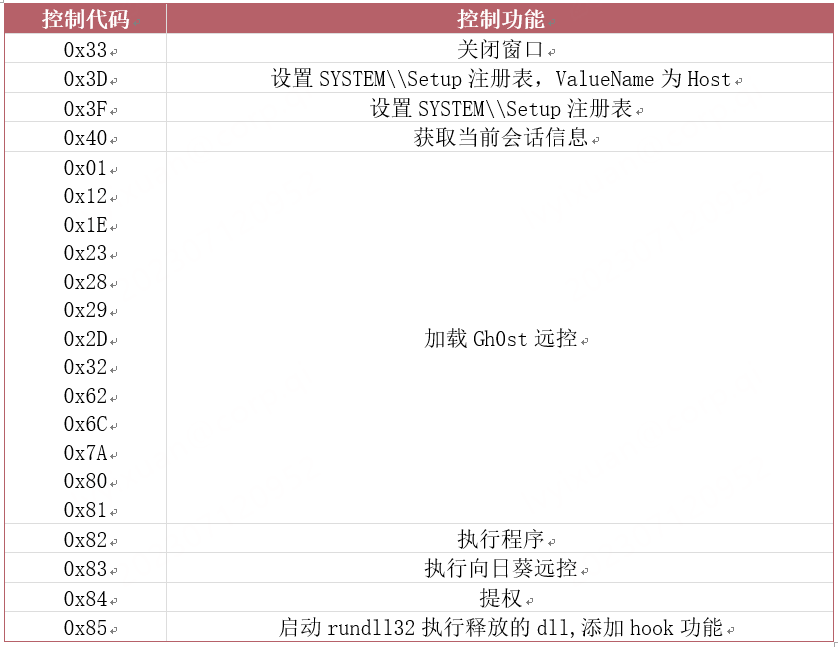

远控的控制通信也是经过了简单加密的,而在分析人员对其进行解密之后可以看到该木马所具备的控制功能均属于比较常规的远控指令。

图8远控功能代码

表1 远控控制功能

典型控制功能样例分析

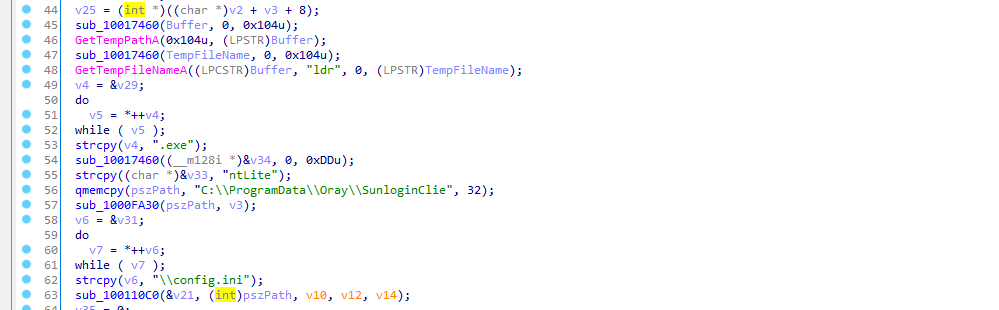

木马通过0x83命令功能,首先会获取temp目录下”ldr”开头的文件,然后复制向日葵配置文件到如下路径中:C:\ProgramData\Oray\SunloginClientLite

之后启动向日葵远控——利用这种替换配置的方法,就实现了对向日葵程序的控制。

图9 利用部署自定义配置文件实现对向日葵软件的控制

攻击意图

该团伙千方百计进行免杀传播,并向财务相关人员的设备植入木马,主要是为了窃取用户隐私数据,进而为进一步的诈骗提供帮助。攻击者不仅会通过一般的钓鱼方式进行传播,还会利用受害者的即时通信软件来发送钓鱼、欺诈类信息,政企单位应对此类事件提高警惕,防范该木马的攻击。

安全防护

鉴于RustDog钓鱼木马的活跃,360建议广大政企机构建立全面的数字安全防御体系,并安装360终端安全产品拦截、查杀此类木马。

图10 360安全大脑拦截RustDog木马

安全防护

针对广大用户,我们给出如下需要重点关注的安全防护建议:

·安装并确保开启安全软件,保证其对本机的安全防护。

· 对于安全软件报毒的程序,不要轻易添加信任或退出安全软件。

·下载软件、文件时,注意识别下载地址,谨防钓鱼页面,推荐使用带有防钓鱼功能的360安全浏览器进行访问。

·如果曾经运行过此类木马或者怀疑设备已经中招,可以尽快使用360终端安全产品进行检测查杀。

IOCs(部分)

HASH

4b45026b5faeb8d744f0b141a5772fee

12880aa1bf0d2981c8d62322d8a58730

496427e5ce7a1ba83dcd520dbca357c1

e4300313c94c8b7a7ad9f347b94be810

e057ef7b0dd5ec18af600fd7b5add8a3

87287951799b09c207be8ace4d760548

IP:Port

43.132.194.41:1150

154.91.228.82:1150

38.47.220.97:1150

URL

hxxp://piaotongdd.top

hxxp://y8vv.cn/HmHPCh

hxxp://kgefbeewlgk.vip/HmvWMq

hxxp://yjndfvsfvsg.com.cn/Hmo9OB

hxxp://dianzifapiaoi.cn/HmEoBm

网站声明:如果转载,请联系本站管理员。否则一切后果自行承担。

- 上周热门

- 如何使用 StarRocks 管理和优化数据湖中的数据? 2956

- 【软件正版化】软件正版化工作要点 2875

- 统信UOS试玩黑神话:悟空 2839

- 信刻光盘安全隔离与信息交换系统 2733

- 镜舟科技与中启乘数科技达成战略合作,共筑数据服务新生态 1267

- grub引导程序无法找到指定设备和分区 1231

- 华为全联接大会2024丨软通动力分论坛精彩议程抢先看! 165

- 2024海洋能源产业融合发展论坛暨博览会同期活动-海洋能源与数字化智能化论坛成功举办 163

- 点击报名 | 京东2025校招进校行程预告 163

- 华为纯血鸿蒙正式版9月底见!但Mate 70的内情还得接着挖... 159

- 本周热议

- 我的信创开放社区兼职赚钱历程 40

- 今天你签到了吗? 27

- 信创开放社区邀请他人注册的具体步骤如下 15

- 如何玩转信创开放社区—从小白进阶到专家 15

- 方德桌面操作系统 14

- 我有15积分有什么用? 13

- 用抖音玩法闯信创开放社区——用平台宣传企业产品服务 13

- 如何让你先人一步获得悬赏问题信息?(创作者必看) 12

- 2024中国信创产业发展大会暨中国信息科技创新与应用博览会 9

- 信创再发力!中央国家机关台式计算机、便携式计算机批量集中采购配置标准的通知 8