网络安全的十字路口:传统边界与零信任

引言

在数字化的浪潮中,网络安全的重要性愈发凸显,特别是在云计算、大数据、物联网等技术快速发展的背景下,传统的网络安全边界变得模糊,攻击手段更加隐蔽和复杂。企业面临着前所未有的安全挑战,如内部威胁、高级持续性威胁(APT)的增加,以及网络环境的快速变化。在此背景下,中国工业和信息化部发布的《零信任安全技术参考框架》为网络安全提供了新的策略和方向,强调了持续验证和动态授权的重要性。本文将深入探讨传统边界安全与零信任安全架构的区别,分析它们在现代网络安全中的优势和挑战,帮助企业和个人构建更加坚固、灵活、适应性强的网络安全体系。

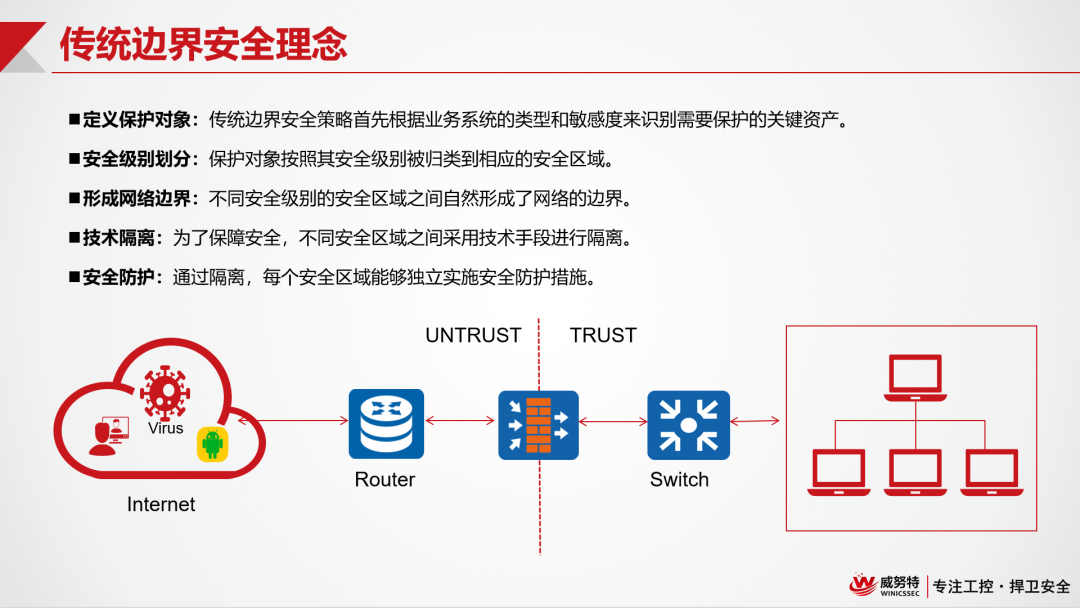

传统边界安全理念

传统边界安全理念基于网络边界的安全防护模型,基本思路是先根据业务系统的类型和业务系统敏感程度确定被保护的对象和对象的安全级别,级别相同的对象默认划归同一安全区域,级别不同的对象默认不属于同一安全区域。在划分安全区域后,在不同安全级别的安全区域之间就形成了网络边界。由于安全级别不同,通过相关的技术来进行安全隔离,实现对各个安全区域的安全防护。

传统边界安全模型优点

传统边界安全模型缺点

图2 传统边界理念下的安全风险

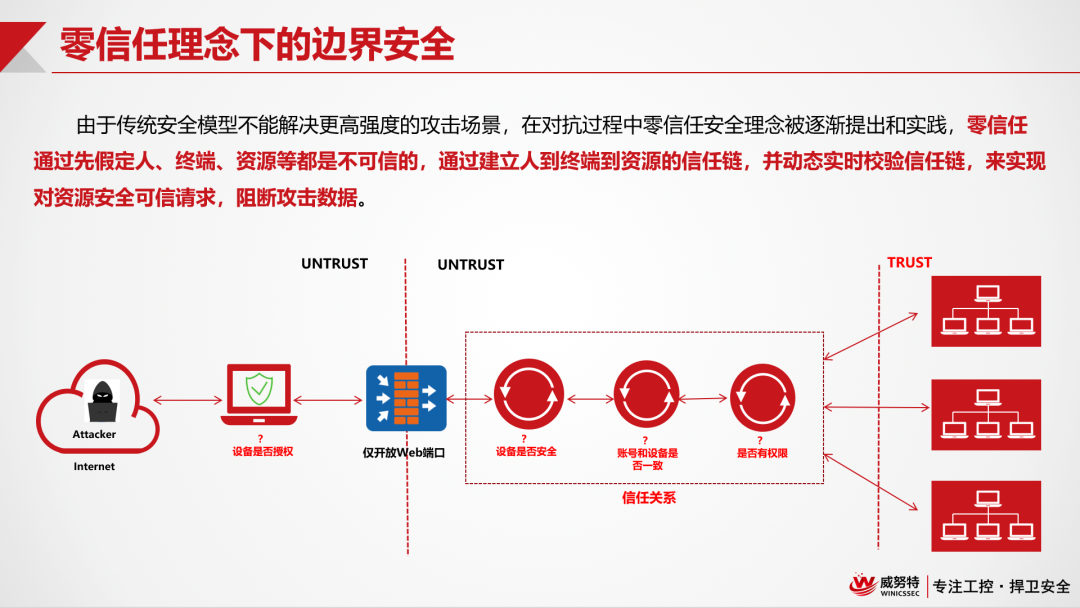

零信任安全架构理念

零信任定义

图3 零信任的发展与演变

零信任理念

图4 零信任理念下的边界安全

零信任基本假设

零信任理念的基本原则

零信任安全架构优点

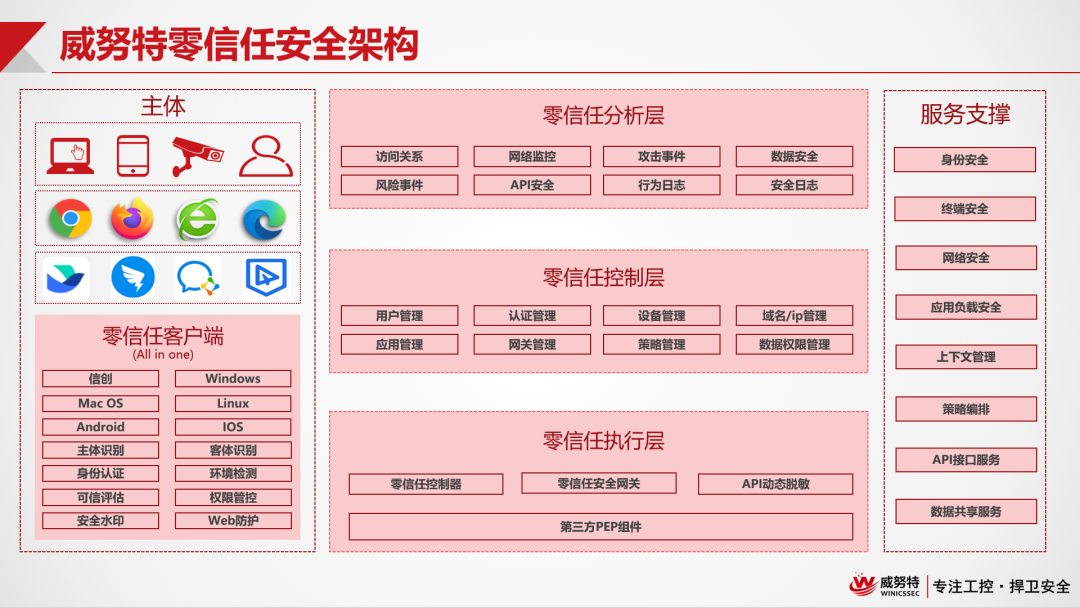

威努特零信任安全访问控制系统

图5 威努特零信任安全访问控制系统架构

渠道合作咨询 田先生 15611262709

稿件合作 微信:shushu12121

网站声明:如果转载,请联系本站管理员。否则一切后果自行承担。

赞同 1

评论 0 条

- 上周热门

- 银河麒麟添加网络打印机时,出现“client-error-not-possible”错误提示 1319

- 银河麒麟打印带有图像的文档时出错 1232

- 银河麒麟添加打印机时,出现“server-error-internal-error” 1018

- 统信桌面专业版【如何查询系统安装时间】 948

- 统信操作系统各版本介绍 941

- 统信桌面专业版【全盘安装UOS系统】介绍 899

- 麒麟系统也能完整体验微信啦! 886

- 统信【启动盘制作工具】使用介绍 496

- 统信桌面专业版【一个U盘做多个系统启动盘】的方法 437

- 信刻全自动档案蓝光光盘检测一体机 383

- 本周热议

- 我的信创开放社区兼职赚钱历程 40

- 今天你签到了吗? 27

- 信创开放社区邀请他人注册的具体步骤如下 15

- 如何玩转信创开放社区—从小白进阶到专家 15

- 方德桌面操作系统 14

- 我有15积分有什么用? 13

- 用抖音玩法闯信创开放社区——用平台宣传企业产品服务 13

- 如何让你先人一步获得悬赏问题信息?(创作者必看) 12

- 2024中国信创产业发展大会暨中国信息科技创新与应用博览会 9

- 中央国家机关政府采购中心:应当将CPU、操作系统符合安全可靠测评要求纳入采购需求 8

热门标签更多