明朝万达2024年网络安全月报(2月)

近日,明朝万达安元实验室发布了2024年第二期《安全通告》。该份报告收录了2024 年2月最新的网络安全前沿新闻和最新漏洞追踪,其中重点内容包括:

网络安全前沿新闻

网络犯罪分子利用开源 SSH-Snake 工具进行网络攻击

最近开源的一个名为SSH-Snake 的网络映射工具已被威胁行为者重新利用来进行恶意活动。SSH-Snake 是一种自我修改蠕虫,它利用在受感染系统上发现的 SSH 凭据开始在整个网络中传播。

该蠕虫会自动搜索已知的凭据位置和 shell 历史文件,以确定其下一步行动。SSH-Snake 于 2024 年 1 月上旬首次在 GitHub 上发布,其开发者将其描述为使用系统上发现的 SSH 私钥进行自动网络遍历的“强大工具”。

美国悬赏 1500 万美元追捕 LockBit 勒索软件头目

美国国务院已宣布对能够识别 LockBit 勒索软件组织内主要领导人身份并逮捕任何参与该行动的个人的信息提供高达 1500 万美元的奖金。美国国务院表示:“自 2020 年 1 月以来,LockBit 攻击者已对美国和世界各地的受害者实施了 2000 多次攻击,造成了代价高昂的运营中断以及敏感信息的破坏或泄露。”

“已支付超过 1.44 亿美元的赎金,从 LockBit 勒索软件事件中恢复过来。”这一进展正值英国国家犯罪局 (NCA) 领导的大规模执法行动瓦解了LockBit,这是一个与俄罗斯有关的勒索软件团伙,该团伙已经活跃了四年多,对世界各地的企业和关键基础设施实体造成了严重破坏。

肯尼迪机场出租车黑客被判入狱

据调查人员称,阿巴耶夫和莱曼至少在 2019 年 9 月至 2021 年 9 月期间与两名俄罗斯公民 Aleksandr Derebenetc 和 Kirill Shipulin 合作。俄罗斯公民侵入了肯尼迪机场的出租车调度系统,并将司机付费的出租车转移到了阿巴耶夫和莱曼走在队伍的最前面。在肯尼迪机场,出租车必须在等候区等候,然后按照到达的顺序被派往航站楼。出租车可能需要等待几个小时才能被调度,但该计划使一些司机可以插队。

当局表示,通过这一计划,每天有多达 1000 辆出租车被排在队伍前面,司机每次越线需支付 10 美元。

俄罗斯黑客通过虚假信息和凭据收集攻击瞄准乌克兰

该活动与斯洛伐克网络安全公司 ESET 与俄罗斯结盟的威胁行为者有关,该公司还发现了 2023 年 10 月针对一家乌克兰国防公司和 2023 年 11 月针对欧盟机构的鱼叉式网络钓鱼活动,旨在获取 Microsoft 登录凭据使用虚假登陆页面。

Texonto 行动(整个活动的代号)并未归因于特定的威胁行为者,尽管其中的某些要素(尤其是鱼叉式网络钓鱼攻击)与COLDRIVER重叠,后者有通过虚假登录获取凭据的历史页。

虚假信息操作在 2023 年 11 月和 12 月发生了两波,电子邮件中包含 PDF 附件以及与供暖中断、药品短缺和食品短缺相关的内容。

伊朗和真主党黑客发动攻击影响以色列与哈马斯的叙述

伊朗和真主党支持的黑客发动网络攻击,旨在削弱公众对 2023 年 10 月后以色列-哈马斯战争的支持。这包括针对以色列主要组织的破坏性攻击、针对以色列和美国实体的黑客泄露行动、旨在窃取情报的网络钓鱼活动以及旨在扭转公众舆论反对以色列的信息行动。

谷歌在一份新报告中表示,在 10 月 7 日袭击发生前的六个月内,伊朗占所有政府支持的针对以色列的网络钓鱼活动的近 80%。

FBI 通缉犯 Zeus 和 IcedID 恶意软件主谋认罪

美国司法部 (DoJ)将 Penchukov描述为“两个多产恶意软件组织的领导者”,该组织用恶意软件感染了数千台计算机,导致勒索软件和数百万美元被盗。

其中包括 Zeus 银行木马,该木马有助于窃取银行账户信息、密码、个人识别码以及登录网上银行账户所需的其他详细信息。

彭丘科夫和他的同谋,作为被称为“贾伯宙斯”团伙的“广泛敲诈勒索企业”的一部分,然后伪装成受害者的雇员,发起未经授权的资金转移。

恶意“SNS Sender”脚本滥用 AWS 进行批量短信攻击

一种名为SNS Sender 的恶意 Python 脚本被宣传为威胁行为者通过滥用 Amazon Web Services (AWS) 简单通知服务 ( SNS ) 发送批量短信的一种方式。

SentinelOne 在一份新报告中表示,短信网络钓鱼消息旨在传播恶意链接,这些链接旨在捕获受害者的个人身份信息 (PII) 和支付卡详细信息,并将其归因于名为 ARDUINO_DAS 的威胁行为者。

安全研究员表示:“网络诈骗通常以美国邮政服务 (USPS) 发送的关于丢失包裹的消息为幌子。”

美国州政府网络通过前雇员账户遭到破坏

美国网络安全和基础设施安全局 (CISA) 透露,一个未透露姓名的州政府组织的网络环境因一名前雇员的管理员账户而遭到破坏。

该机构在周四与多州信息共享和分析中心(MS-ISAC)联合发布的一份联合公告中表示:“这使得威胁行为者能够成功通过内部虚拟专用网络(VPN)接入点的身份验证。”

“威胁行为者通过受害者的 VPN 连接到[虚拟机],意图与合法流量混合以逃避检测。”

新的 Coyote 木马通过 Nim 驱动的攻击瞄准61家巴西银行

61 家银行机构(全部来自巴西)是名为Coyote的新银行木马的目标。

俄罗斯网络安全公司卡巴斯基在周四的报告中表示:“该恶意软件利用 Squirrel 安装程序进行分发,利用 Node.js 和一种名为 Nim 的相对较新的多平台编程语言作为加载程序来完成感染。”

Coyote 与其他同类银行木马的不同之处在于它使用开源Squirrel 框架来安装和更新 Windows 应用程序。另一个值得注意的变化是从 Delphi(在针对拉丁美洲的银行恶意软件家族中普遍存在)转向 Nim 等不常见的编程语言。

大黄蜂恶意软件卷土重来,瞄准美国企业

作为 2024 年 2 月观察到的新网络钓鱼活动的一部分,臭名昭著的恶意软件加载程序和初始访问代理Bumblebee在消失四个月后重新出现。

网络安全研究员表示,该活动针对美国的组织,利用包含 OneDrive URL 链接的语音邮件主题诱饵。

周二的一份报告中表示,“这些 URL 指向一个名为“ReleaseEvans#96.docm”(文件扩展名前的数字有所不同)的 Word 文件。” “该 Word 文档欺骗了消费电子公司 Humane。”

PikaBot 以精简的代码和欺骗策略重新出现

PikaBot 恶意软件背后的威胁行为者对恶意软件进行了重大更改,这被称为“权力下放”。

网络安全研究员表示:“虽然它似乎处于新的开发周期和测试阶段,但开发人员通过删除先进的混淆技术和改变网络通信来降低了代码的复杂性。”

PikaBot于 2023 年 5 月首次由网络安全公司记录,它是一个恶意软件加载程序和后门,可以执行命令并从命令和控制 (C2) 服务器注入有效负载,并允许攻击者控制受感染的主机。

美国司法部拆除战区 RAT 基础设施,逮捕主要操作员

美国司法部 (DoJ) 周五宣布查封用于销售名为Warzone RAT 的远程访问木马 (RAT) 的在线基础设施。

美国司法部表示,这些域名(www.warzone[.]ws和其他三个域名)“被网络犯罪分子用来销售计算机恶意软件,以秘密访问和窃取受害者计算机中的数据” 。

除了此次行动之外,国际执法机构还逮捕并起诉了马耳他和尼日利亚的两名个人,因为他们参与销售和支持该恶意软件,并帮助其他网络犯罪分子将 RAT 用于恶意目的。

俄罗斯政府软件被后门部署 Konni RAT 恶意软件

俄罗斯外交部领事司 (MID) 可能使用的工具安装程序已被植入后门,可传播名为Konni RAT(又名UpDog)的远程访问木马。调查结果来自德国网络安全公司 DCSO,该公司将此次活动与源自朝鲜民主主义人民共和国 (DPRK) 的针对俄罗斯的关联行为者联系起来。

Konni(又名 Opal Sleet、Osmium 或TA406)活动集群有针对俄罗斯实体部署 Konni RAT 的既定模式,至少自 2021 年 10 月以来,威胁行为者还与针对 MID 的攻击有关。

新的 Wi-Fi 漏洞使 Android 和 Linux 设备面临黑客攻击

在 Android、Linux 和 ChromeOS 设备中发现的开源 Wi-Fi 软件中发现了两个身份验证绕过缺陷,这些缺陷可能会诱骗用户加入合法网络的恶意克隆,或允许攻击者无需密码即可加入受信任的网络。

这些漏洞分别编号为 CVE-2023-52160 和 CVE-2023-52161,是在对wpa_supplicant和英特尔 iNet Wireless Daemon ( IWD ) 进行安全评估后发现的。

CISA 警告:Akira 勒索软件利用 Cisco ASA/FTD 漏洞

美国网络安全和基础设施安全局 (CISA) 周四在其已知利用漏洞 ( KEV ) 目录中添加了一个现已修补的安全漏洞,该漏洞影响思科自适应安全设备 (ASA) 和 Firepower 威胁防御 (FTD) 软件,有报道称该漏洞正在被修复。可能在 Akira 勒索软件攻击中被利用。

该漏洞为CVE-2020-3259(CVSS 评分:7.5),这是一个高严重性的信息泄露问题,可能允许攻击者检索受影响设备上的内存内容。作为 2020 年 5 月发布的更新的一部分,思科对其进行了修补。

网络安全最新漏洞追踪

微软2月多个安全漏洞

漏洞概述

2024年2月13日,微软发布了2月安全更新,本次更新共修复了73个漏洞(不包含2月8日修复的Microsoft Edge和其它漏洞),漏洞类型包括特权提升漏洞、安全功能绕过漏洞、远程代码执行漏洞、信息泄露漏洞、拒绝服务漏洞和欺骗漏洞等。

漏洞详情

本次安全更新中包含2个被积极利用的0 day漏洞:

CVE-2024-21351:Windows SmartScreen 安全功能绕过漏洞

该漏洞的CVSS评分为7.6,威胁者可向用户发送恶意文件并诱导用户打开文件来利用该漏洞,成功利用可能导致绕过 SmartScreen安全功能。该漏洞允许威胁者将代码注入 SmartScreen 并可能获得代码执行权限,从而可能导致数据泄露、系统可用性影响,目前该漏洞已检测到漏洞利用。

CVE-2024-21412:Internet 快捷方式文件安全功能绕过漏洞

该漏洞的CVSS评分为8.1,未经身份验证的威胁者可以向目标用户发送旨在绕过显示的安全检查的特制文件并诱导用户打开该文件,导致安全功能绕过。已发现APT组织Water Hydra(又名 DarkCasino)在针对金融交易者的活动中积极利用该漏洞。

本次安全更新中,评级为“严重”的5个漏洞包括:

CVE-2024-21380:Microsoft Dynamics Business Central/NAV 信息泄露漏洞

该漏洞的CVSS评分为8.0,成功利用该漏洞需要经过身份验证、赢得竞争条件,并需要用户交互,成功利用该漏洞的威胁者可以访问用户数据,导致未授权访问受害者的账户或泄露其它机密信息。

CVE-2024-21410:Microsoft Exchange Server 权限提升漏洞

该漏洞的CVSS评分为9.8,成功利用该漏洞的威胁者可以将用户泄露的Net-NTLMv2哈希中继到易受攻击的Exchange Server,并以用户身份进行身份验证。受影响用户也可参考官方提供的文档和脚本为 Exchange Server启用身份验证扩展保护 (EPA)来缓解该漏洞,目前该漏洞已检测到漏洞利用。

CVE-2024-21413:Microsoft Outlook远程代码执行漏洞

该漏洞的CVSS评分为9.8,成功利用该漏洞可能导致绕过 Office 受保护的视图并以编辑模式而不是保护模式打开,预览窗格是该漏洞的一个攻击媒介。威胁者可以创建绕过受保护视图协议的恶意链接,从而导致本地NTLM凭据信息泄露和远程代码执行。

CVE-2024-20684:Windows Hyper-V 拒绝服务漏洞

该漏洞的CVSS评分为6.5,成功利用该漏洞可能导致 Hyper-V guest影响 Hyper-V 主机的功能。

CVE-2024-21357:Windows Pragmatic General Multicast (PGM) 远程代码执行漏洞

Windows Pragmatic General Multicast (PGM) 产生的组播流量在第4 层运行并可路由,威胁者可以通过向易受攻击的服务器发送特制的恶意流量来利用该漏洞。该漏洞的CVSS评分为8.1,微软的可利用性评估为“被利用的可能性较高”。

除CVE-2024-21410和CVE-2024-21357以外,本次安全更新中,微软的可利用性评估中“被利用的可能性较高”的漏洞还包括:

CVE-2024-21338:Windows 内核特权提升漏洞

CVE-2024-21345:Windows 内核特权提升漏洞

CVE-2024-21346:Win32k 特权提升漏洞

CVE-2024-21371:Windows 内核特权提升漏洞

CVE-2024-21378:Microsoft Outlook远程代码执行漏洞

CVE-2024-21379:Microsoft Word远程代码执行漏洞

处置建议

目前微软已发布相关安全更新,建议受影响的用户尽快修复。

(一) Windows Update自动更新

Microsoft Update默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。也可选择通过以下步骤手动进行更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”

2、选择“更新和安全”,进入“Windows更新”(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通过控制面板进入“Windows更新”,具体步骤为“控制面板”->“系统和安全”->“Windows更新”)

3、选择“检查更新”,等待系统自动检查并下载可用更新。

4、更新完成后重启计算机,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

(二) 手动安装更新

Microsoft官方下载相应补丁进行更新。

2024年2月安全更新下载链接:

https://msrc.microsoft.com/update-guide/releaseNote/2024-Feb

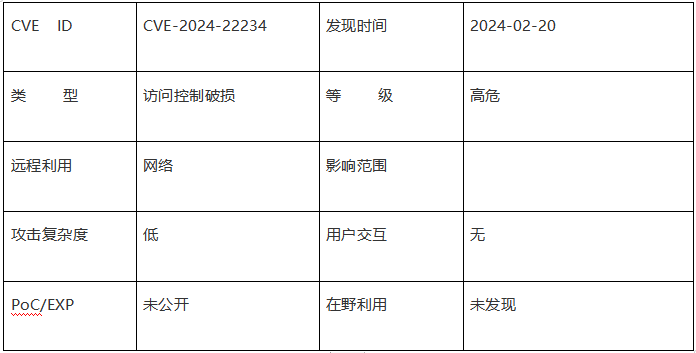

Spring Security访问控制漏洞(CVE-2024-22234)

漏洞概述

漏洞详情

Spring Security是一个功能强大且高度可定制的身份验证和访问控制框架。

2024年2月20日,明朝万达监测到Spring Security中修复了一个访问控制漏洞(CVE-2024-22234)。

Spring Security版本 6.1.x - 6.1.7之前、6.2.x - 6.2.2 之前,当应用程序直接使用AuthenticationTrustResolver.isFullyAuthenticated(Authentication)方法时,可向其传递一个null身份验证参数,导致错误的true返回值,可利用该漏洞破坏访问控制,可能导致身份验证和授权绕过、未授权访问、信息泄露等。

影响范围

Spring Security 6.1.0 - 6.1.6

Spring Security 6.2.0 - 6.2.1

处置建议

目前该漏洞已经修复,受影响用户可升级到以下版本:

Spring Security 6.1.x:升级到 6.1.7

Spring Security 6.2.x:升级到 6.2.2

下载链接:

https://spring.io/projects/spring-security

注意,满足以下任一条件的应用程序不易受到攻击:

应用程序不直接使用AuthenticationTrustResolver.isFullyAuthenticated(Authentication)

应用程序未将null传递给AuthenticationTrustResolver.isFullyAuthenticated

应用程序仅通过 Method Security或 HTTP Request Security使用 isFullyAuthenticated

作为中国新一代信息安全技术企业的代表厂商,明朝万达多年来专注于数据安全、公共安全、云安全、大数据安全及加密应用技术解决方案等服务,客户覆盖金融、政府、公安、电信运营商等诸多行业。

公司始终以守护用户数据价值为己任,致力于让安全真正服务于业务发展。在坚持技术创新的同时,注重技术与业务的深度融合,为客户提供量身定制的数据安全解决方案。

网站声明:如果转载,请联系本站管理员。否则一切后果自行承担。

- 上周热门

- 如何使用 StarRocks 管理和优化数据湖中的数据? 2941

- 【软件正版化】软件正版化工作要点 2860

- 统信UOS试玩黑神话:悟空 2819

- 信刻光盘安全隔离与信息交换系统 2712

- 镜舟科技与中启乘数科技达成战略合作,共筑数据服务新生态 1246

- grub引导程序无法找到指定设备和分区 1213

- 华为全联接大会2024丨软通动力分论坛精彩议程抢先看! 163

- 点击报名 | 京东2025校招进校行程预告 162

- 2024海洋能源产业融合发展论坛暨博览会同期活动-海洋能源与数字化智能化论坛成功举办 160

- 华为纯血鸿蒙正式版9月底见!但Mate 70的内情还得接着挖... 157

- 本周热议

- 我的信创开放社区兼职赚钱历程 40

- 今天你签到了吗? 27

- 信创开放社区邀请他人注册的具体步骤如下 15

- 如何玩转信创开放社区—从小白进阶到专家 15

- 方德桌面操作系统 14

- 我有15积分有什么用? 13

- 用抖音玩法闯信创开放社区——用平台宣传企业产品服务 13

- 如何让你先人一步获得悬赏问题信息?(创作者必看) 12

- 2024中国信创产业发展大会暨中国信息科技创新与应用博览会 9

- 中央国家机关政府采购中心:应当将CPU、操作系统符合安全可靠测评要求纳入采购需求 8