海量智库第26期 | Vastbase安全审计,为您的数据库上把“锁”

随着企业安全建设的不断完善(点击回顾“Vastbase数据库强制访问控制”),很多安全问题变得隐性化,如何根据操作日志预防、审计、追溯安全问题,是当前数据库建设绕不开的话题。Vastbase将用户对数据库的所有操作都记录在了审计日志中,数据库安全管理员可以利用这些日志信息,重现导致数据库现状的一系列事件,找出非法操作的用户、时间和内容等。

本文为您详细介绍Vastbase数据库安全审计功能的使用和配置。

「审」什么

可审计对象与事件类型

1

对象类型

模式(schema)、表(table)、视图(view)和函数(function)

*只有DDL和DML语句操作的对象是上述对象时

才可被审计

2

事件类型

密码修改失败、会话拒绝连接、权限(PRIVILEGE)及访问(ACCESS)

(1) 密码失败:审计功能打开的情况下,当创建用户密码失败或密码修改失败时,密码失败事件将被记录到审计日志中。

(2) 会话拒绝连接:审计功能打开的情况下,当新用户设置会话连接数、用户修改系统全局最大会话连接数、或登录会话拒绝连接时,则“会话拒绝连接事件”将被记录到审计日志中。

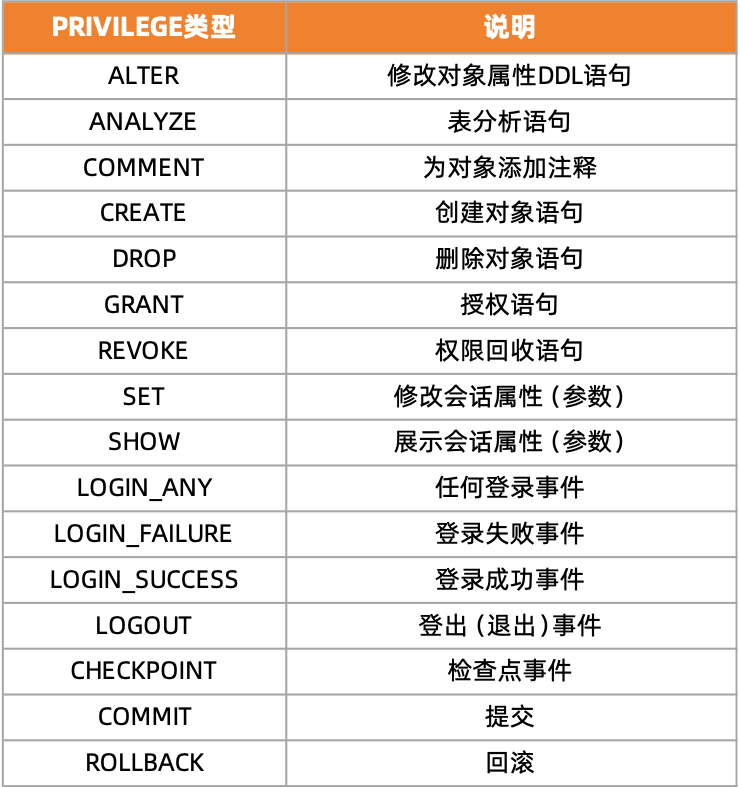

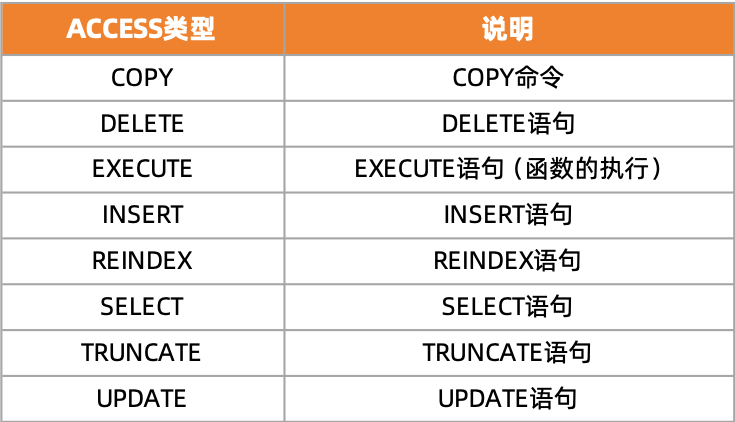

(3) PRIVILEGE类型:Vastbase支持的PRIVILEGE权限审计类型如下表所示:

(4) ACCESS类型:

怎么「审」

安全审计使用说明

1

配置资源标签

CREATE RESOURCE LABEL [IF NOT EXISTS] label_name ADD label_item_list[, ...];

label_item_list:resource_type(resource_path[, ...])

resource_type:指的是要标记的数据库资源类型,包括:表、列、模式、视图、函数,对应TABLE | COLUMN | SCHEMA | VIEW | FUNCTION

resource_path:指的是描述具体的数据库资源的路径

2

创建审计策略

CREATE AUDIT POLICY [ IF NOT EXISTS ] policy_name { { privilege_audit_clause | access_audit_clause } [ filter_group_clause ] [ ENABLE | DISABLE ] };

privilege_audit_clause:PRIVILEGES { DDL | ALL } [ ON LABEL ( resource_label_name [, ... ] ) ]

access_audit_clause:ACCESS { DML | ALL } [ ON LABEL ( resource_label_name [, ... ] ) ]

filter_group_clause:FILTER ON { ( FILTER_TYPE ( filter_value [, ... ] ) ) [, ... ] }

参数说明

policy_name:审计策略名称,需要唯一,不可重复;

DDL:指的是针对数据库执行如下操作时进行审计,目前支持:CREATE、ALTER、DROP、ANALYZE、COMMENT、GRANT、REVOKE、SET、SHOW、LOGIN_ANY、LOGIN_FAILURE、LOGIN_SUCCESS、LOGOUT;

ALL:指的是上述DDL支持的所有对数据库的操作;

resource_label_name:资源标签名称;

DML:指的是针对数据库执行如下操作时进行审计,目前支持:SELECT、COPY、DEALLOCATE、DELETE、EXECUTE、INSERT、PREPARE、REINDEX、TRUNCATE、UPDATE;

FILTER_TYPE:描述策略过滤的条件类型,包括IP、APP、ROLES;

filter_value:指具体过滤信息内容;

ENABLE|DISABLE:可以打开或关闭统一审计策略。若不指定ENABLE、DISABLE,语句默认为ENABLE。

资源标签指的是操作的对象;审计策略,指对资源标签执行哪些操作进行审计。

如何「配」

安全审计配置

1

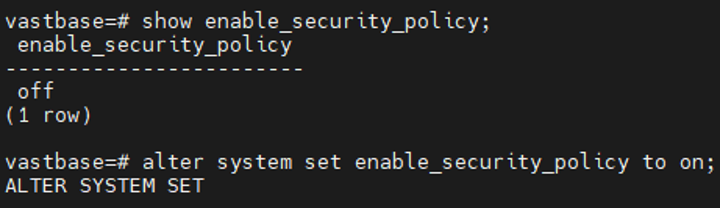

开启安全审计

(1) 使用root操作系统用户编辑文件/etc/rsyslog.conf,在文件末尾添加以下内容:

local0.* /var/log/vbaudit.log

(2) 重启rsyslog服务

[root@csjh7001 ~]# systemctl restart rsyslog.service

(3) 开启审计参数

enable_security_policy

2

配置资源标签及审计策略

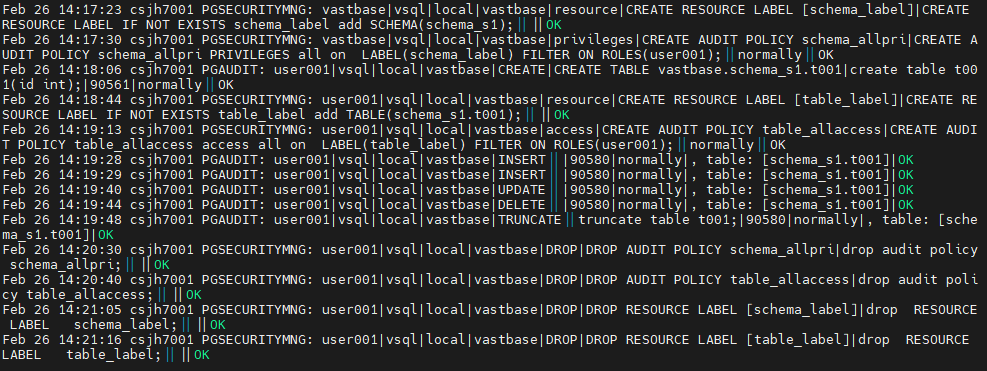

如下示例说明,user001针对模式schema_s1的所有PRIVILEGE操作做审计,同时针对该模式下的表t001所有access操作做审计。

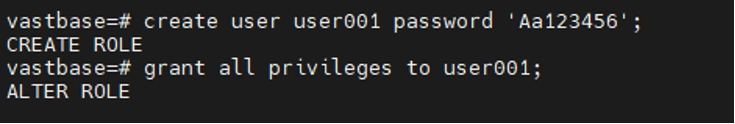

(1) 创建用户user001,并赋权

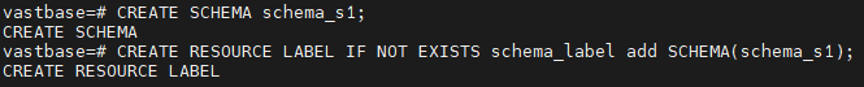

(2) 基于模式创建资源标签

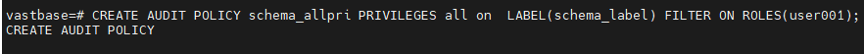

(3) 基于资源标签创建审计策略(user001用户针对该模式的PRIVILEGES操作)

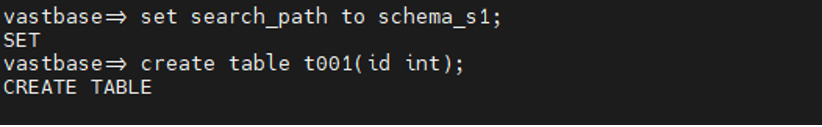

(4) 切换到user001用户,进入该模式创建表

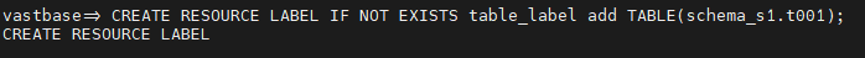

(5) 基于该表创建资源标签

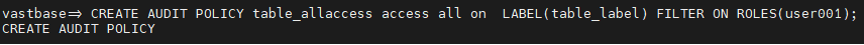

(6) 登录user001用户针对该表做增删改操作

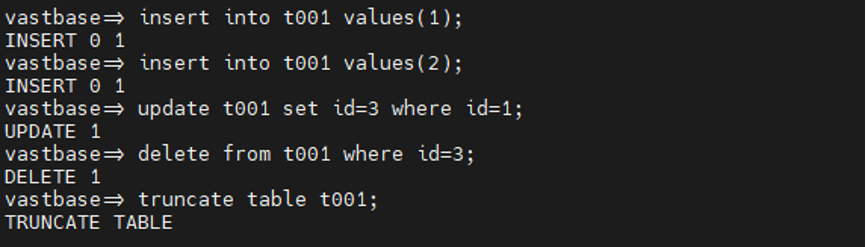

(7) 登录user001用户针对该表做增删改操作

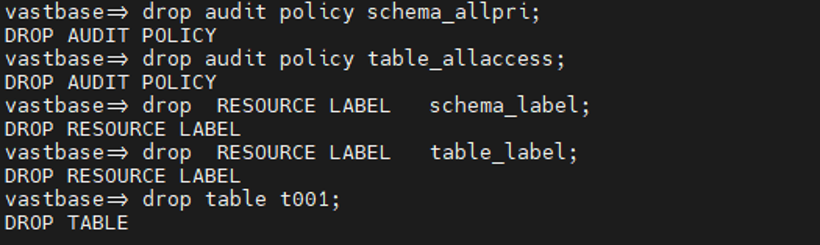

(8) 删除审计策略,资源标签及表

(9) 查看审计日志,less /var/log/vbaudit.log,可以看到user001针对schema_s1的create table操作及t001的DML操作均记录在了审计日志中

点击放大查看图片↑

通过Vastbase 安全审计,进行选择性行为审计、审计策略管理、审计数据保护和安全阻断,帮助您阻断、追溯风险,将安全威胁“扼杀”在摇篮里,让数据攻不破、进不来、拿不走、看不到、改不了、赖不掉、信得过,守住数据库“稳稳的幸福”。

网站声明:如果转载,请联系本站管理员。否则一切后果自行承担。

- 上周热门

- 如何使用 StarRocks 管理和优化数据湖中的数据? 2944

- 【软件正版化】软件正版化工作要点 2863

- 统信UOS试玩黑神话:悟空 2823

- 信刻光盘安全隔离与信息交换系统 2718

- 镜舟科技与中启乘数科技达成战略合作,共筑数据服务新生态 1251

- grub引导程序无法找到指定设备和分区 1217

- 华为全联接大会2024丨软通动力分论坛精彩议程抢先看! 163

- 点击报名 | 京东2025校招进校行程预告 162

- 2024海洋能源产业融合发展论坛暨博览会同期活动-海洋能源与数字化智能化论坛成功举办 160

- 华为纯血鸿蒙正式版9月底见!但Mate 70的内情还得接着挖... 157

- 本周热议

- 我的信创开放社区兼职赚钱历程 40

- 今天你签到了吗? 27

- 信创开放社区邀请他人注册的具体步骤如下 15

- 如何玩转信创开放社区—从小白进阶到专家 15

- 方德桌面操作系统 14

- 我有15积分有什么用? 13

- 用抖音玩法闯信创开放社区——用平台宣传企业产品服务 13

- 如何让你先人一步获得悬赏问题信息?(创作者必看) 12

- 2024中国信创产业发展大会暨中国信息科技创新与应用博览会 9

- 中央国家机关政府采购中心:应当将CPU、操作系统符合安全可靠测评要求纳入采购需求 8