“数智时代”的工业企业如何构建漏洞管理体系

1、概述

2、现阶段工业企业的漏洞管理现状

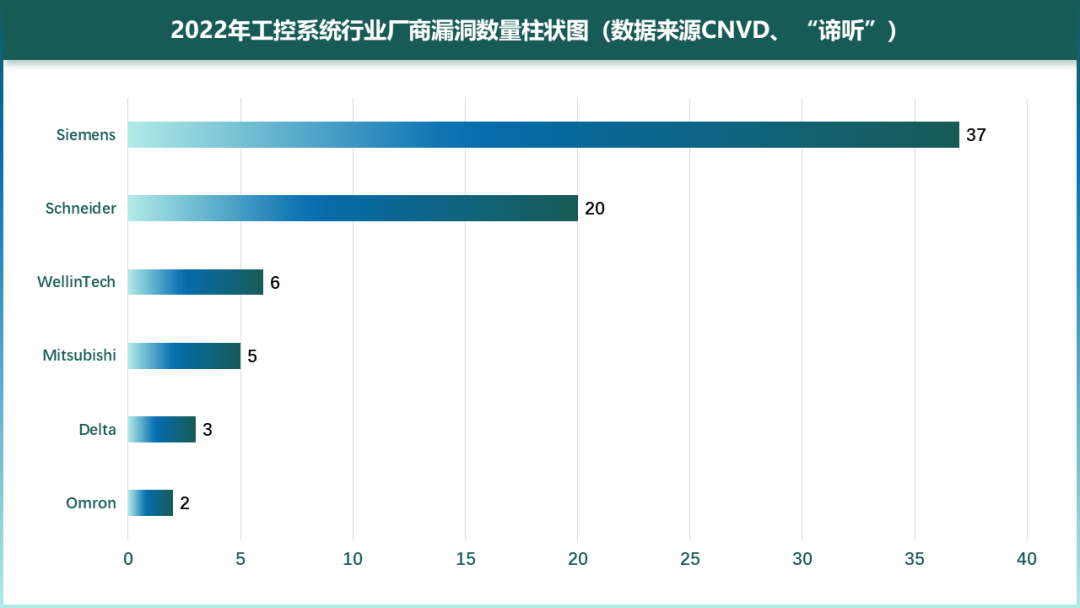

2022年工控系统行业厂商漏洞数量柱状图

3、浅谈工业企业的漏洞管理体系建设

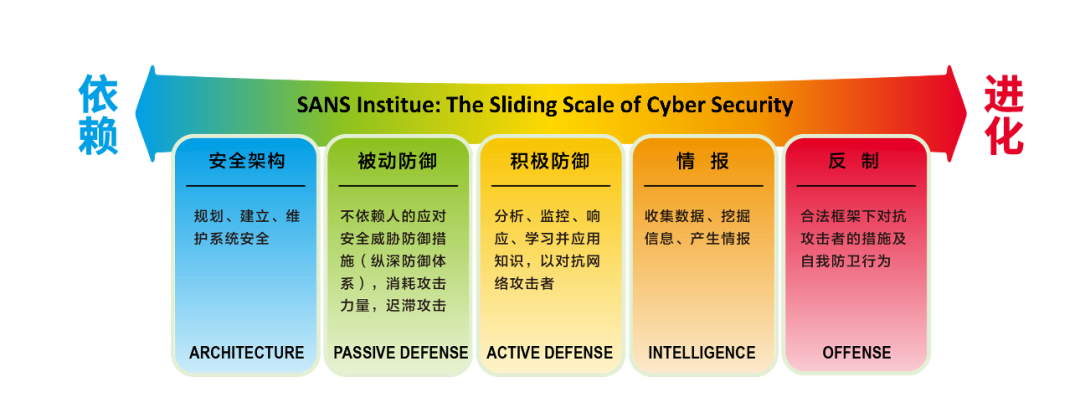

基于工控安全漏洞的特殊性,我们总结出工业企业的漏洞管理目标并不是网络资产完全没有漏洞,而是可以将脆弱性风险管理达到企业生产运营可以接受的水平。工业企业更容易落地的漏洞管理是要找到一个平衡点,既可以保障数智时代工业企业生产业务的高效运营,又可以在网络战时代保证其具备防护高级威胁的安全能力。基于此目标和威努特在工控安全领域积累的丰富经验,威努特建议工业企业要建设具备实战化能力的工控安全漏洞管理体系。当然漏洞管理工作不仅仅是技术,更关键的是通过建立流程制度对漏洞风险进行持续监测和有效控制。本文参考SANS网络安全滑动标尺模型,将工业企业的漏洞管理体系建设过程分为架构建设、被动防御、积极防御、威胁情报和进攻反制五个阶段,按照每个阶段的建设水平来对漏洞防护能力进行评估,并指导工业企业未来漏洞防护能力的建设,逐步建设成具备实战化能力的工控安全漏洞管理体系。

(1)架构安全(Architecture)

原生定义:规划、建立、维护系统安全。

(2)被动防御(Passive Defense)

(3)积极防御(Active Defense)

(4)威胁情报(Intelligence)

(5)进攻反制(Offense)

4、总结

我国在工控安全漏洞的法治保障、监测预警、生态建设、运营管理等方面的工作开展已经卓有成效,但是目前工业企业即处于数智时代的发展浪潮,又面临网络战时代复杂多变的安全态势,工控安全漏洞因其特殊性,漏洞管理工作仍然任重道远。2024年是习近平总书记提出网络强国战略目标10周年,威努特作为国内工控安全行业领军者和国家工业信息安全漏洞库(CICSVD)成员单位,也在不断加大研发力量和持续创新,积极参与国家工控安全漏洞管理生态环境建设,支撑制造强国与网络强国建设,切实提高我国关键信息基础设施的风险防范能力,保障国家安全和数字经济稳定运行。

北京威努特技术有限公司(简称:威努特)是国内工控安全行业领军者,是中国国有资本风险投资基金旗下企业。凭借卓越的技术创新能力成为全球六家荣获国际自动化协会ISASecure 认证企业之一和首批国家级专精特新“小巨人”企业。

威努特依托率先独创的工业网络“白环境”核心技术理念,以自主研发的全系列工控安全产品为基础,为电力、轨道交通、石油石化、市政、烟草、智能制造、军工等国家重要行业用户提供全生命周期纵深防御解决方案和专业化的安全服务,迄今已为国内及“一带一路”沿线国家的6000多家行业客户实现了业务安全合规运行。

作为中国工控安全国家队,威努特积极推动产业集群建设构建生态圈发展,牵头和参与工控安全领域国家、行业标准制定和重大活动网络安全保障工作,始终以保护我国关键信息基础设施安全为己任,致力成为建设网络强国的中坚力量!

网站声明:如果转载,请联系本站管理员。否则一切后果自行承担。

赞同 3

评论 0 条

- 上周热门

- 银河麒麟添加网络打印机时,出现“client-error-not-possible”错误提示 1323

- 银河麒麟打印带有图像的文档时出错 1236

- 银河麒麟添加打印机时,出现“server-error-internal-error” 1023

- 统信桌面专业版【如何查询系统安装时间】 951

- 统信操作系统各版本介绍 944

- 统信桌面专业版【全盘安装UOS系统】介绍 903

- 麒麟系统也能完整体验微信啦! 889

- 统信【启动盘制作工具】使用介绍 499

- 统信桌面专业版【一个U盘做多个系统启动盘】的方法 441

- 信刻全自动档案蓝光光盘检测一体机 386

- 本周热议

- 我的信创开放社区兼职赚钱历程 40

- 今天你签到了吗? 27

- 信创开放社区邀请他人注册的具体步骤如下 15

- 如何玩转信创开放社区—从小白进阶到专家 15

- 方德桌面操作系统 14

- 我有15积分有什么用? 13

- 用抖音玩法闯信创开放社区——用平台宣传企业产品服务 13

- 如何让你先人一步获得悬赏问题信息?(创作者必看) 12

- 2024中国信创产业发展大会暨中国信息科技创新与应用博览会 9

- 中央国家机关政府采购中心:应当将CPU、操作系统符合安全可靠测评要求纳入采购需求 8

热门标签更多