【网络安全】针对小程序的漏洞挖掘

此篇文章主要是针对小微信程序的漏洞挖掘,微信小程序默认是直接使用自己微信登陆的,我们对小程序的漏洞挖掘,关注点还是在逻辑漏洞上面,下面将从环境搭建到实例一步步讲解:

0x01 环境配置

工具:Burp+Fiddler+windows版本微信

注: 你也可以直接用burp+windows版微信,进行抓包,如果出现网络错误,直接用Fiddler抓包然后发给burp进行测试。

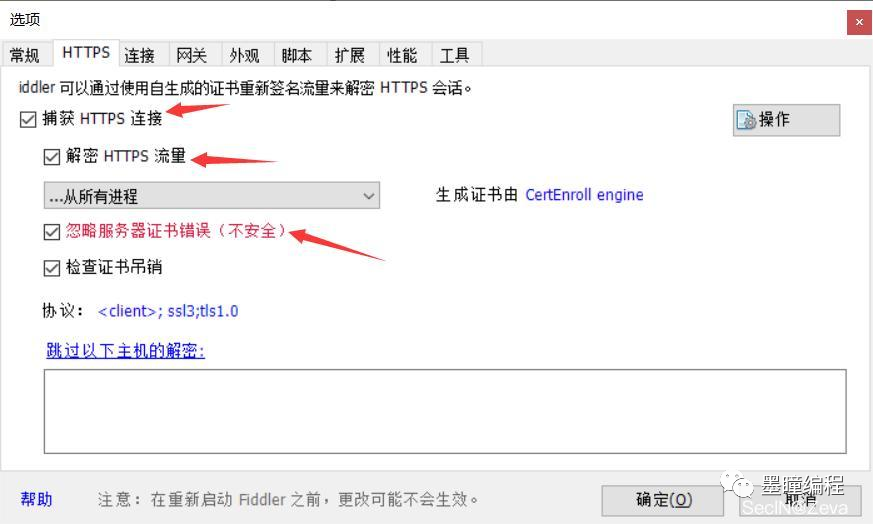

关于Fidder如何抓取HTTPS数据包,如下:

这里我是直接下载的汉化版,本人英语不太好,打开Fiddler,选择工具,然后点击选项,然后在HTTPS处,勾选上捕获HTTPS链接,解密HTTPS流量,忽略服务器证书错误。

编辑

选择最右侧的操作按钮,选择将根证书导出到桌面。

编辑

然后将证书导入到浏览器。

编辑

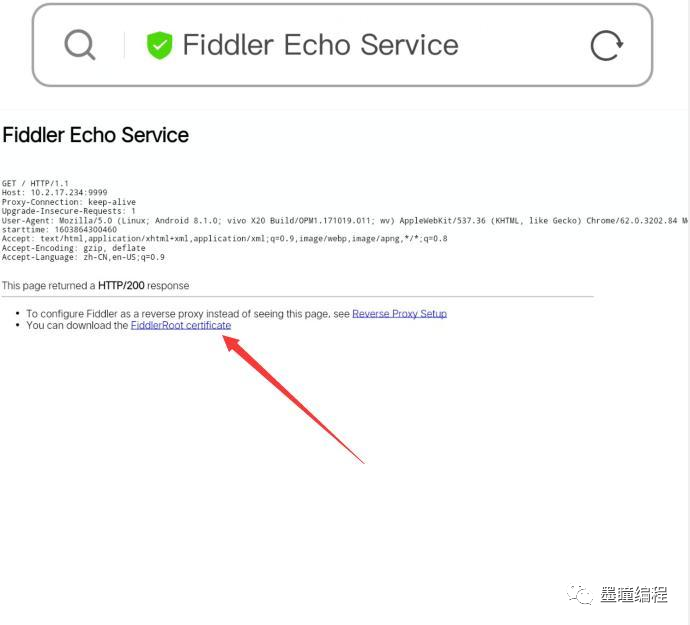

手机端的话,无线网络直接设置上Fiddler的代理地址和端口,这里我设置的9999端口,然后访问x.x.x.x:9999端口,下载证书 安装即可。

编辑

至此 Fiddler可以正常抓取http和https数据包。

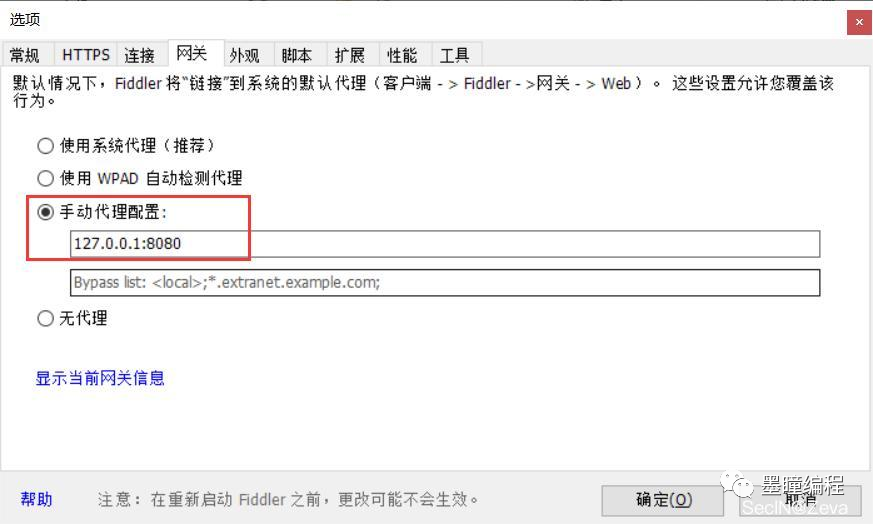

关于Fiddler联动burp 抓包,配置如下图:

编辑

微信端设置代理地址

编辑

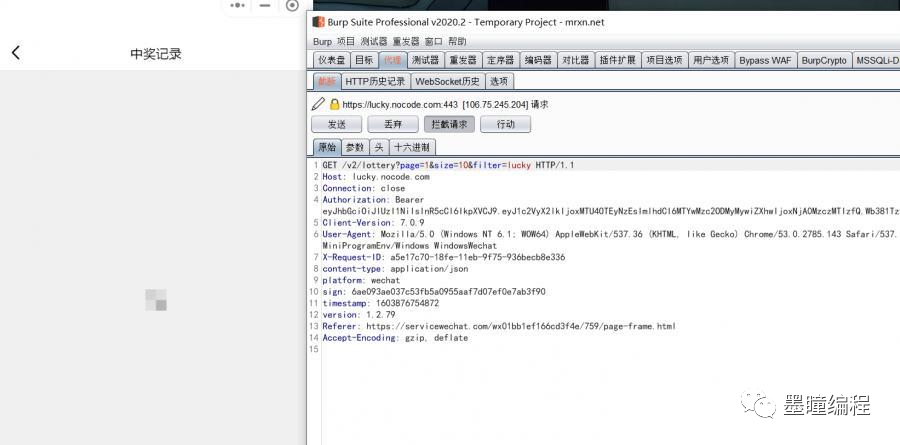

抓包测试一下,没问题,此处抓的抽奖助手的数据包

编辑

0x02 漏洞挖掘小技巧

小程序我是测过微信小程序和钉钉里面的业务模块,测试微信小程序,直接忽略掉登陆相关的漏洞,注重点还是在逻辑漏洞上。这里我就用一个实例来讲解,因为金融是比较敏感的行业,所以一些硬核漏洞,他们也会去修复,表哥们自行斟酌。

一、先说一下小程序比较常见的漏洞:

1.流程验证过漏洞(小程序里面这个漏洞特别多,我都是习惯性的先测试这个漏洞,大家可以平时在挖洞过程中,多收集一些状态返回码,以便在测试时使用)

挖掘方法:

(1)在验证下一步的时候,抓包,查看返回包里面的响应码,尝试修改响应码,进行绕过1

(2)输入验证码进入下一步时,先输入正确的验证码,查看正确的返回包,然后随便输入一个验证码,修改返回包中的状态码为正确通过时的状态,查看是否能绕过

2.任意文件上传漏洞(小程序中任何可以上传的地方,一般小程序中对文件上传功能限制较少,很容易绕过,我在挖洞的过程好几次都是通过文件上传进行getshell)

挖掘方法:

(1)任意上传图片的地方,通过burp修改文件后缀,绕过

(2)上传身份证的地方,如果是摄像头拍照那种,可以结合流程验证绕过漏洞,通过修改返回包中的状态进行绕过

3.Cors跨域访问漏洞(这个漏洞感觉没啥说的,其实就是看数据包的请求中是否含有origin字段,然后修改请求包中的origin字段的值,然后去看返回包查看Access-Control-Allow-Origin是否改变。

挖掘方法:

(1)查看请求包中的是否含有origin字段,修改oringin字段,然后查看返回包中的Access-Control-Allow-Origin是否改变

(2)也可以使用burp自带的扫描来判断

4.信息泄漏漏洞

挖掘方法:获取信息的地方,通过返回包内容来判断是否获取其他用户的信息

5.越权漏洞(平行越权)

挖掘方法:

(1)增删改查处,多注意数据包中的字段,挖掘越权漏洞,一定要细心细心再细心

(2)可以通过遍历字段的方法,来测试是否越权

6.硬核漏洞(不安全的HTTP方法)

挖掘方法:

(1)把POST请求改成OPTIONS,然后查看返回包中的Access-Control-Allow-Methods值

二、附上一个实例

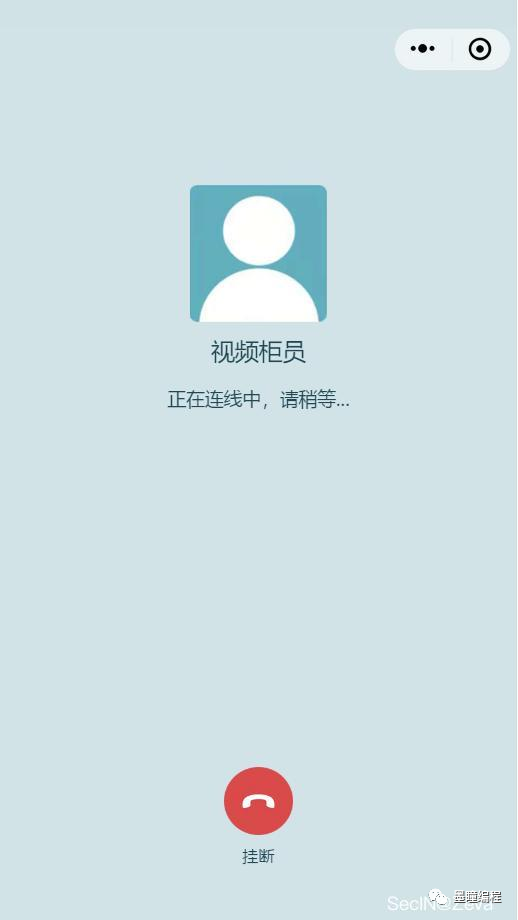

此处的测试目标是银行的一个小程序,小程序功能点就4个,客户信息维护、密码修改/重置、账户激活、签约类。

编辑

这里我们针对这几个功能点,首先想到的就是 能不能绕过他这个验证流程呢(流程验证绕过漏洞)?

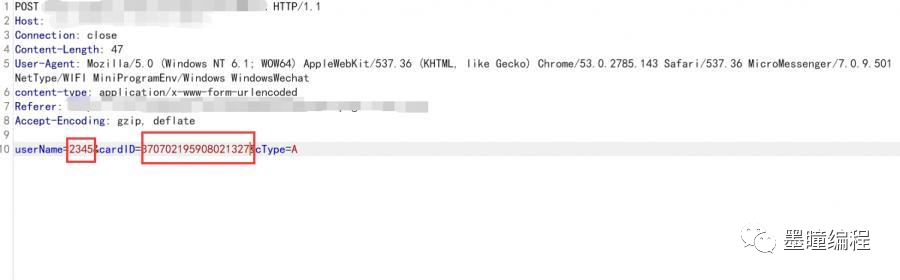

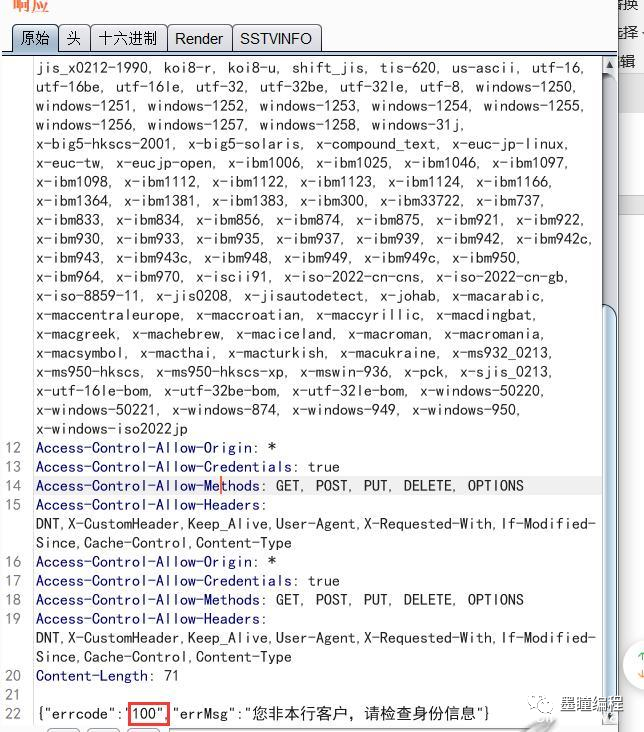

我们在身份信息验证处尝试修改返回包状态码,从而绕过验证流程。正常返回包中,因为输入错误信息,所以返回"100";

编辑

编辑

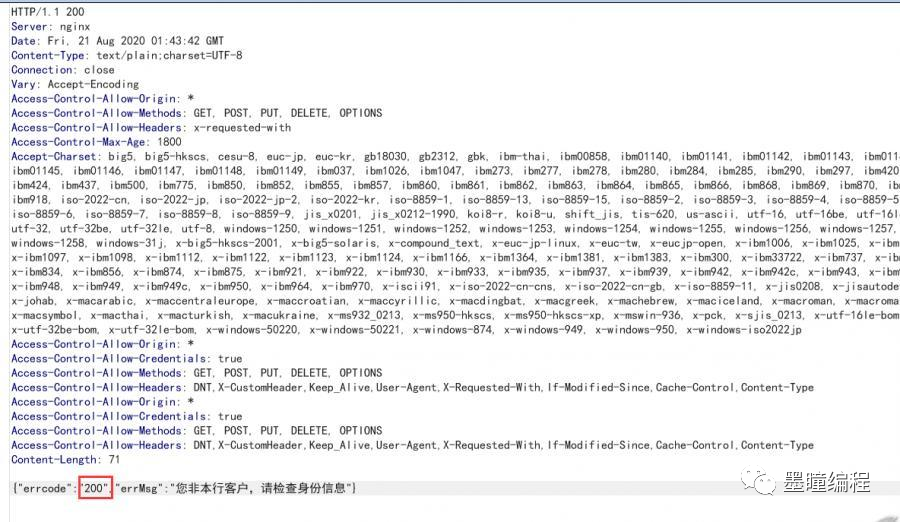

将100修改为“200” 放包,绕过此流程,进入到下一环节

编辑

编辑

当然,其他地方也可以通过修改返回包的状态码,进而绕过,其他地方的图片就不贴了,因为挖掘过程是一样的。

然后就是cors漏洞,这个没啥说的,通过修改oringin字段,然后查看返回包中的Access-Control-Allow-Origin是否改变,此处是存在这个漏洞

0x03 小结

针对小程序的渗透测试,多注意逻辑漏洞和上传漏洞,因为一般对这种漏洞的过滤较少,SQL注入这种倒是没遇到过,大家平时多收集一些响应码这种,在测试过程可以发挥到奇效,针对越权漏洞的话,多注意数据包的参数,发现类似id,uid,UserName这种字段,可以直接尝试遍历参数,关键是要细心。

网站声明:如果转载,请联系本站管理员。否则一切后果自行承担。

- 上周热门

- 银河麒麟添加网络打印机时,出现“client-error-not-possible”错误提示 1323

- 银河麒麟打印带有图像的文档时出错 1236

- 银河麒麟添加打印机时,出现“server-error-internal-error” 1023

- 统信桌面专业版【如何查询系统安装时间】 951

- 统信操作系统各版本介绍 944

- 统信桌面专业版【全盘安装UOS系统】介绍 903

- 麒麟系统也能完整体验微信啦! 889

- 统信【启动盘制作工具】使用介绍 499

- 统信桌面专业版【一个U盘做多个系统启动盘】的方法 440

- 信刻全自动档案蓝光光盘检测一体机 386

- 本周热议

- 我的信创开放社区兼职赚钱历程 40

- 今天你签到了吗? 27

- 信创开放社区邀请他人注册的具体步骤如下 15

- 如何玩转信创开放社区—从小白进阶到专家 15

- 方德桌面操作系统 14

- 我有15积分有什么用? 13

- 用抖音玩法闯信创开放社区——用平台宣传企业产品服务 13

- 如何让你先人一步获得悬赏问题信息?(创作者必看) 12

- 2024中国信创产业发展大会暨中国信息科技创新与应用博览会 9

- 中央国家机关政府采购中心:应当将CPU、操作系统符合安全可靠测评要求纳入采购需求 8