在当今数字化的时代,信息安全成为了各个组织和个人必须关注和应对的重要问题。随着大量敏感数据的存储、处理和传输,确保这些数据的保密性、完整性和可用性变得至关重要。信息安全的核心目标是保护数据免受未经授权的访问、使用、披露和破坏。

访问控制作为信息安全的关键组成部分,用于确保只有授权的用户能够访问系统、资源或数据。它是建立在身份验证和授权基础上的安全机制,用于限制和管理用户对敏感信息的访问权限。

本文将介绍访问控制模型的概念、重要性以及几种常见的访问控制模型,旨在帮助读者深入了解访问控制的作用和实践。

在业务系统中,认证、访问控制和审计是确保系统安全的基石。认证是用户进入系统的第一道防线,而访问控制则用于对用户对数据信息的访问权限进行控制。

访问控制是基于身份认证的基础上,根据用户的身份对其提出的资源访问请求进行控制,旨在防止越权使用资源的行为;作为网络安全的主要策略之一,访问控制可以限制对关键资源的访问,以防止非法用户或合法用户意外操作对系统造成破坏。

访问控制模型是规定主体如何访问客体的一种架构,当前主要的访问控制模型有:自主访问控制(Discretionary Access Control,DAC)模型、强制访问控制(Mandatory Access Control,MAC)模型、基于角色访问控制(Role-BasedAccessControl,RBAC)模型。

DAC模型是基于用户授予的授权限制访问模型,安全策略由用户来制定。比如:用户A创建一个文件D1,那么用户A则具有文件D1的所有权,用户A就可以指定其他主体来访问D1,像这种基于所有者自主决定访问权限的类型,称为自主访问控制模型。

我们最常见的DAC模型的实现方式便是访问控制列表(ACL)。当前所有的Windows、Linux以及主流的Unix系统均是基于DAC模型,当我们查看文件或文件夹的属性去获取哪些用户可以访问此文件,便是ACL实现DAC模型的示例。

MAC模型是一种基于安全标签的模型。用户、数据被赋予安全许可(极高、高、中、低)并存储在安全标签中内,安全标签则绑定到特定的主体和客体上,主体访问客体的安全策略由管理员制定,而非用户,这样可为系统提供了很大的安全性。比如:用户A具备高级的安全许可,他所访问的数据为极高级的安全标签,此时由于自身的安全许可低于客体的安全标签,便会被系统拒绝访问。

基于MAC模型的多数系统中,用户不能安装软件、改变文件许可等级,用户所有的行为均由管理员制定,这样可以更好的保护高密级数据。

当前常见的MAC模型有:BLP模型和Biba模型。

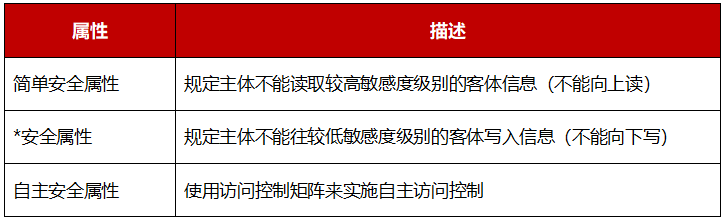

BLP(Bell-LaPadula)模型主要解决数据的机密性问题,未涉及数据的完整性和可用性。BLP模型具有三种状态属性:

表1 BLP属性表

例如:机密级用户可以创建绝密级文件,但不能创建敏感级文件;同时机密级用户可以查看敏感级文件,但不能查看绝密级文件。

如何理解呢?假如用户A是个机密级身份,所掌握有机密级的资料,如果他向秘密级的资料中写入了机密信息或者他阅读了绝密级信息,那必然导致信息的机密性被破坏。

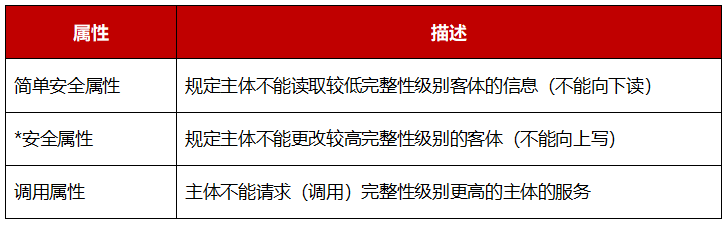

Biba模型主要解决数据的完整性问题,未涉及数据的机密性性和可用性。Biba模型具有三种状态属性:

表2 Biba属性表

如何理解呢?我们可以把完整性级别想象为空气的纯净级别,我们肯定不希望将弥漫着烟味的空气注入原本环境清新的房间。同样的想法也被应用于数据,在完整性十分重要的情况下,我们不希望将未经验证的数据读入已验证的文档,由此来确保信息的完整性。

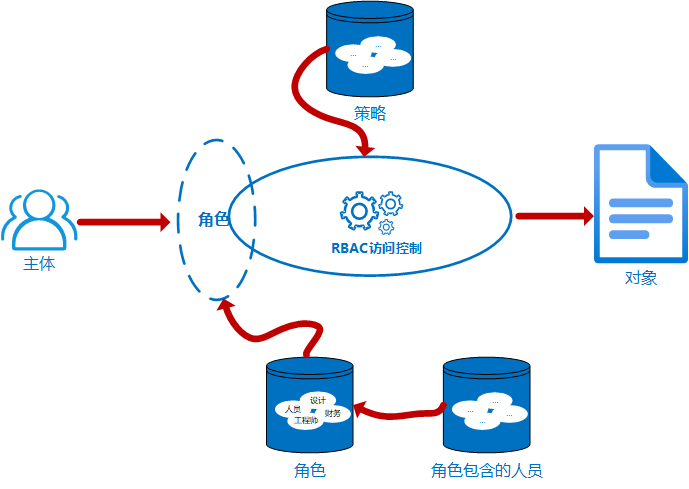

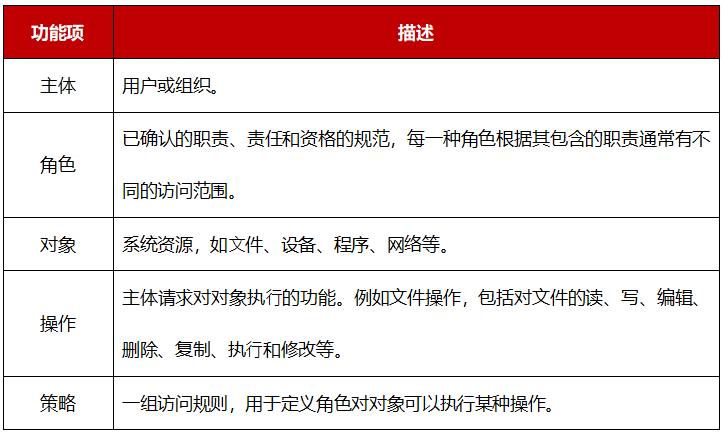

RBAC模型是一种基于角色并使用角色中预先定义的策略对主体操作对象进行验证的访问控制方式。

图 1 RBAC工作流程

主体请求访问对象,RBAC访问控制机制首先获取主体的角色,然后根据角色中的策略对该请求进行授权验证,如果验证通过,则可以访问对象。

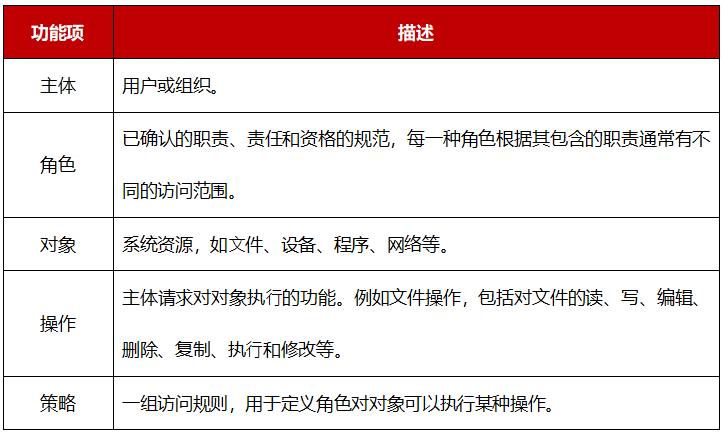

表3 RBAC属性表

在实际应用上,操作系统可以以某种形式使用DAC、MAC、RBAC模型中一种或者多种,多个模型同时使用时,各自拥有自己严格的访问控制规则。

DAC模型和RBAC模型广泛应用在我们的实际生活中,本次主要讨论MAC模型在工控网络安全建设中需求。

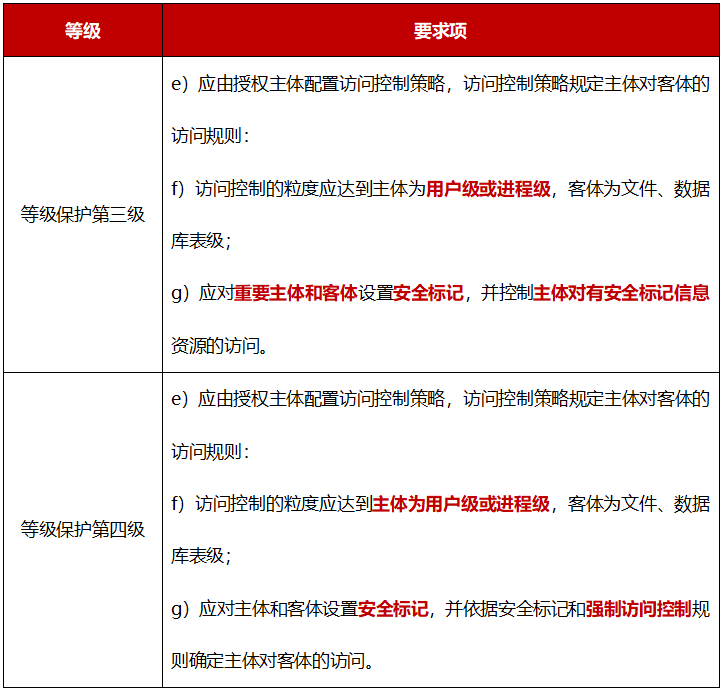

在GB/T 22239-2019《信息安全技术 网络安全等级保护基本要求》等级保护第三级和第四级的安全计算环境-访问控制中对强制访问控制有着明确要求。

表 4 强制访问控制等保需求

除了满足政策要求,在实际应用中,仍需要通过强制访问控制来对数据进行保护。威努特根据多年的技术积累和现场经验,收集并解决众多的现场安全需求。本次将常见的两个强制访问控制应用场景进行分享。

3.2.1 多账户下的文件权限控制

某一化工企业用户,需要各班组在下班前将当日的系统监控信息使用专用工具上传至特定文件夹(值班人员禁止直接访问文件夹),且此文件夹只有管理员才能访问,其他用户和程序均禁止访问。

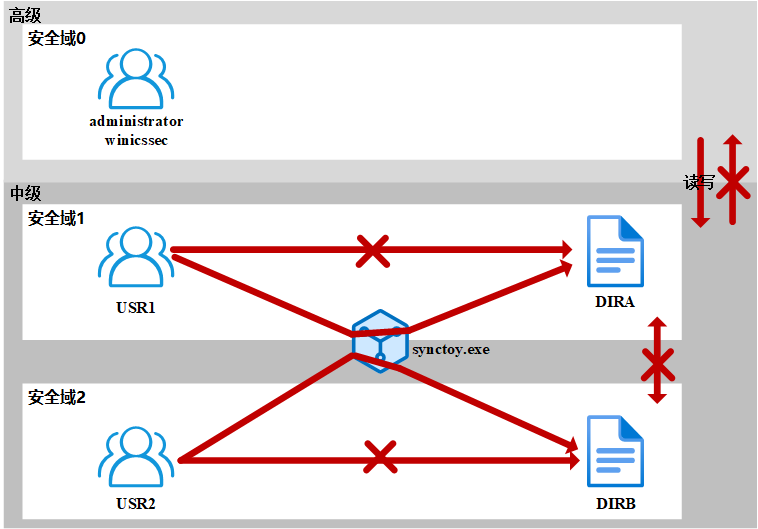

场景简述:值班人员USER1、USER2,使用synctoy.exe程序将各自的监控信息备份至专有文件夹DIRA、DIRB,且只有administrator可以访问备份文件夹,值班人员禁止访问DIRA、DIRB。

图 2 多用户下文件权限控制场景图

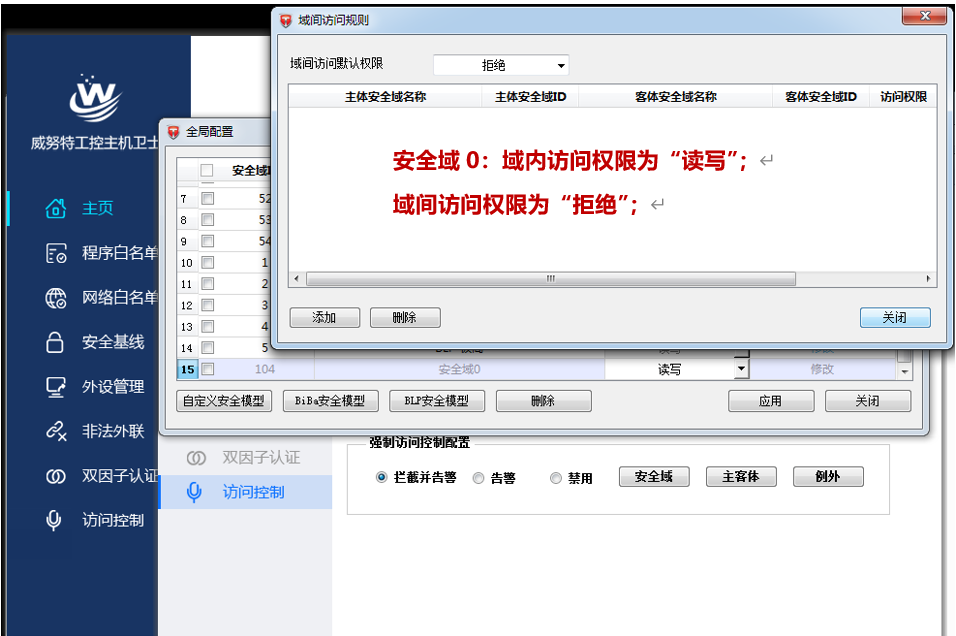

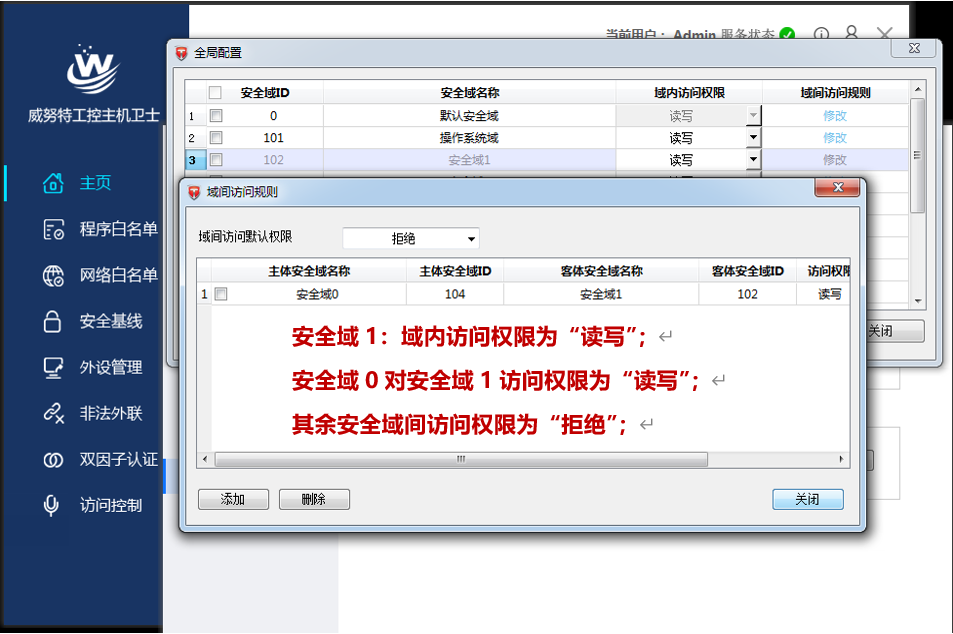

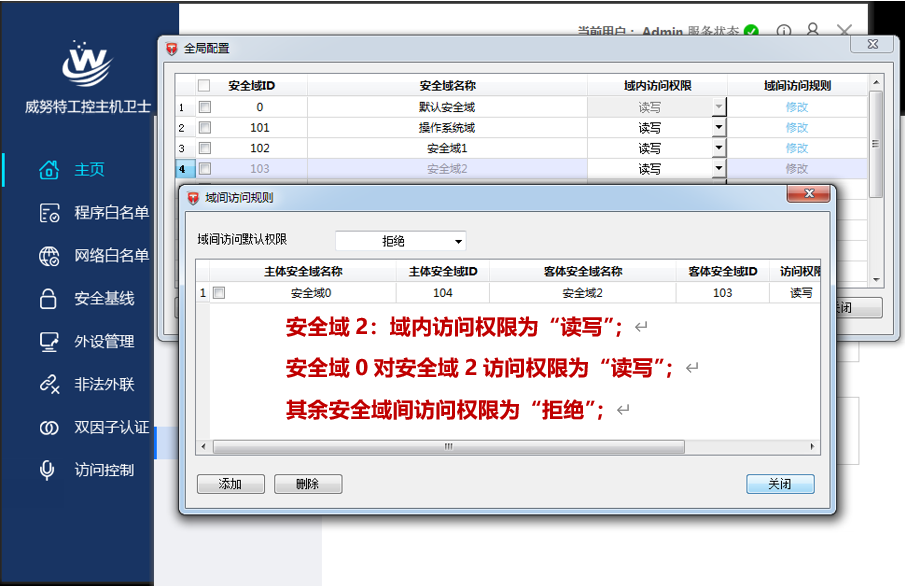

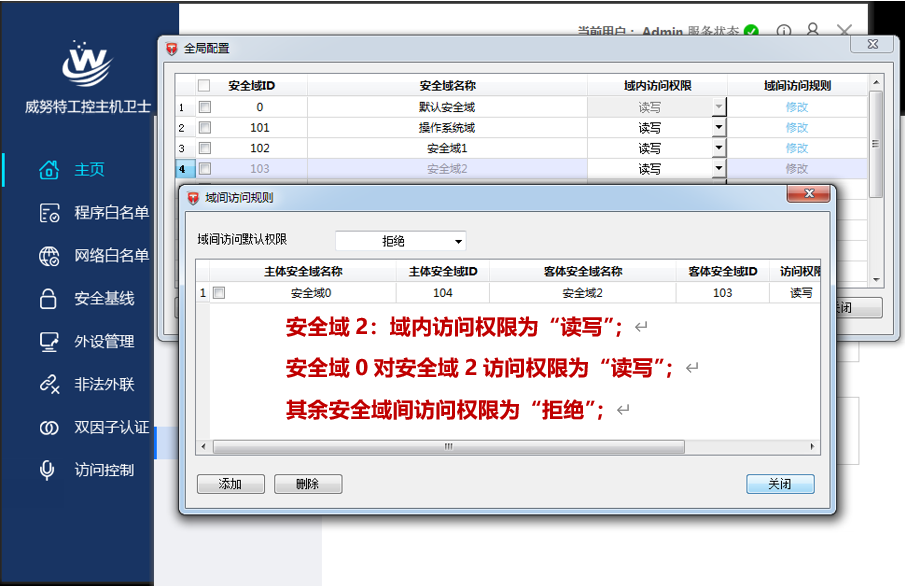

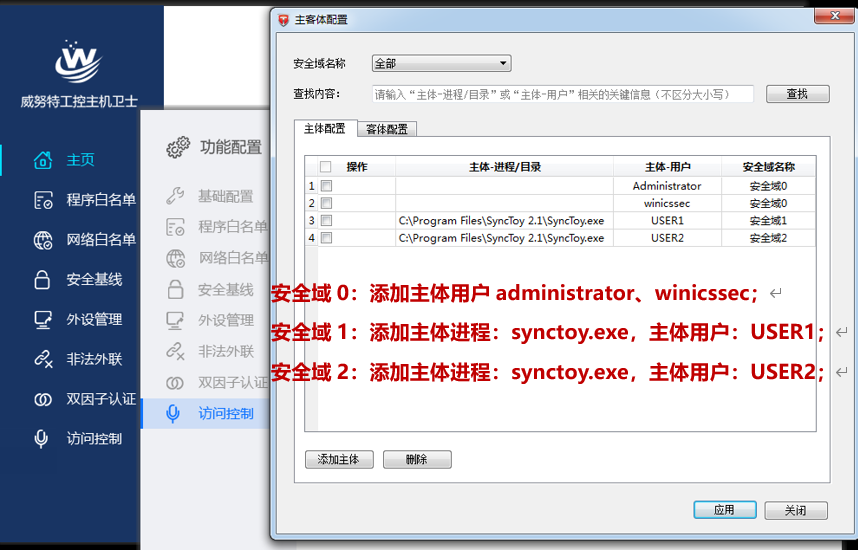

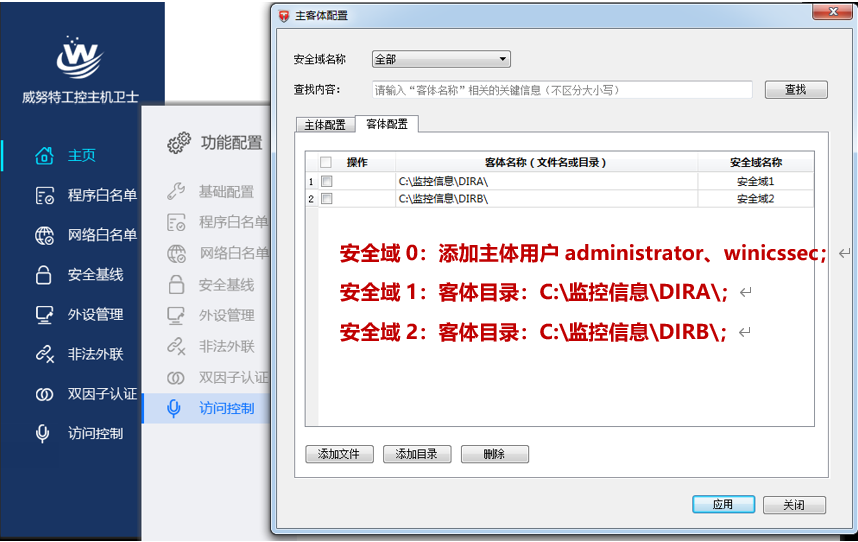

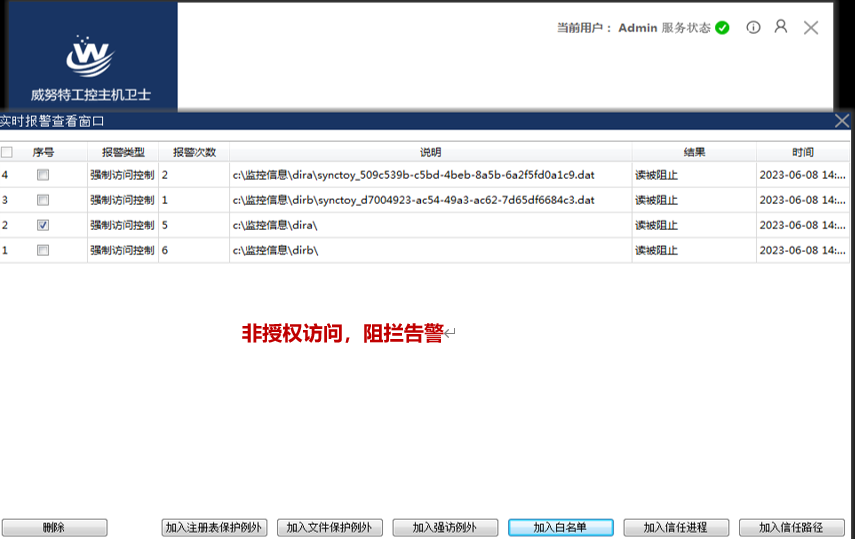

解决方案:在各操作员站部署威努特工控主机卫士产品,开启强制访问控制,通过自定义安全模型,定义各安全域内和安全域间访问关系,配置各主体和客体的强制访问逻辑,通过一个严格恪守、不可逾越、更强的安全保护层来防止用户偶然或故意的访问行为。详细配置见下图所示:

图 3 威努特工控主机卫士配置图-安全域0

图 4 威努特工控主机卫士配置图-安全域1

图 5 威努特工控主机卫士配置图-安全域2

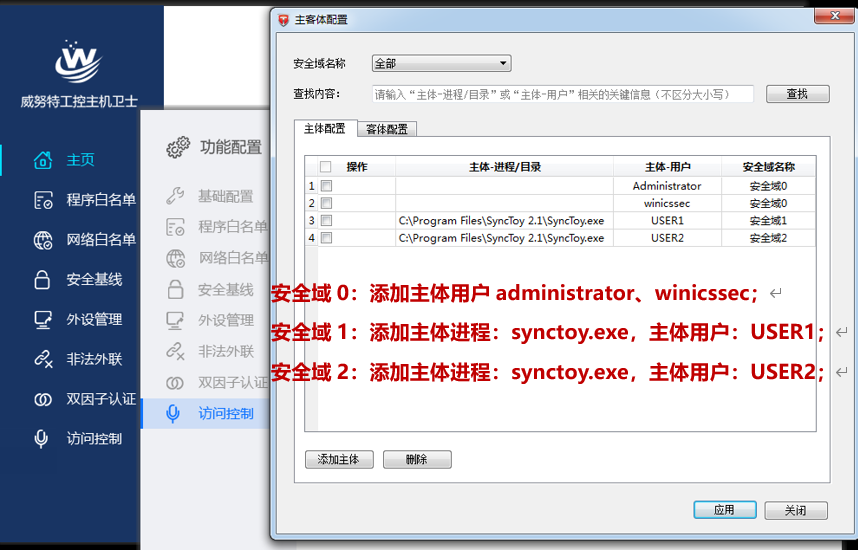

图 6 威努特工控主机卫士配置图-主体配置

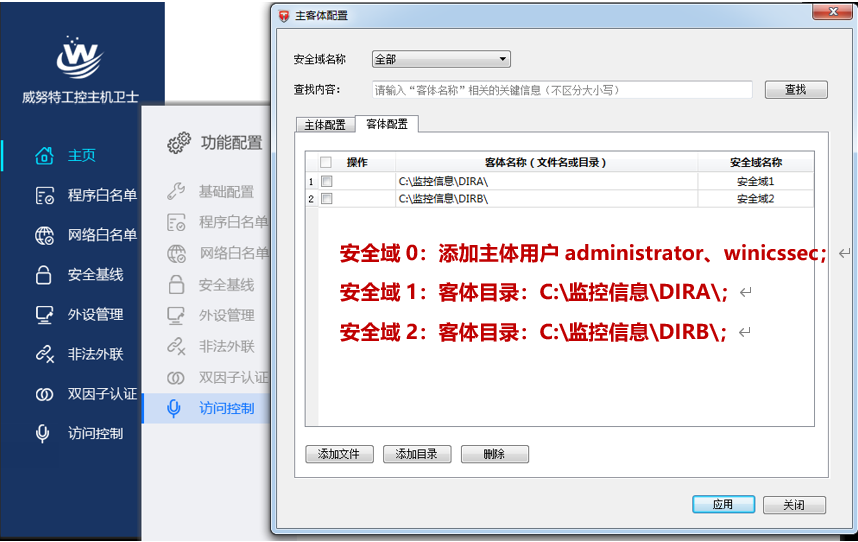

图 7 威努特工控主机卫士配置图-客体配置

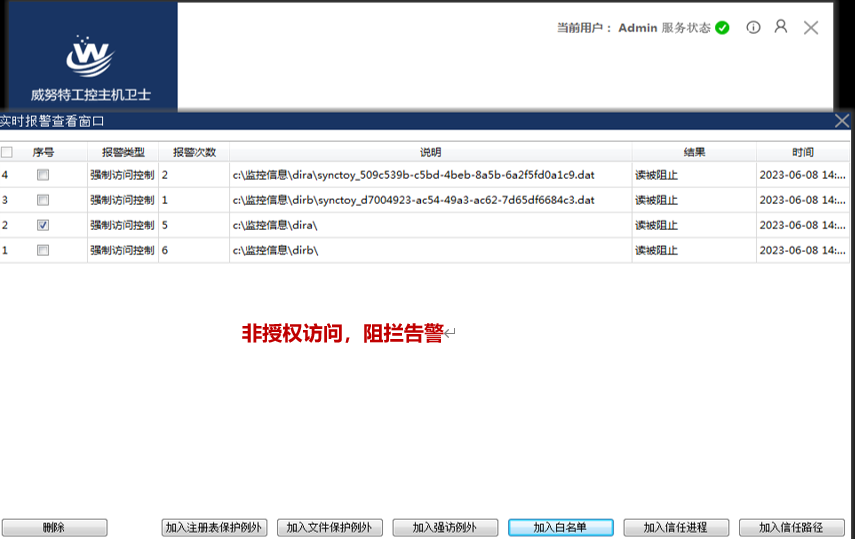

图 8 威努特工控主机卫士告警图

3.2.2 多应用下的数据保护

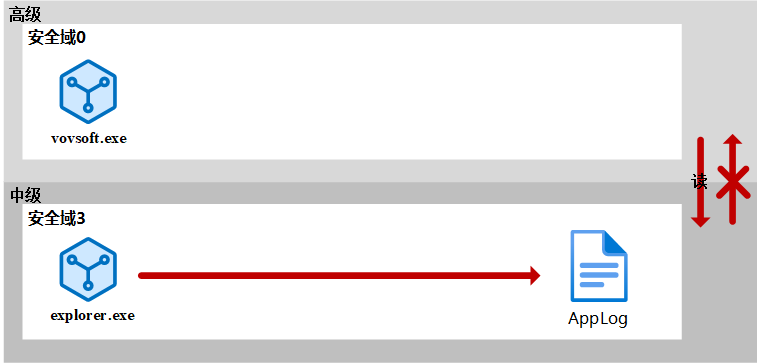

某工控用户的前置服务器定期将各服务器中的应用日志通过网闸传递至上级单位。前置服务器安装有日志收集和文件摆渡两类脚本程序,需要通过技术手段保障数据的完整性和保密性。

场景简述:前置服务器中exploer程序用于收集各服务器的应用日志,并将各类日志写入AppLog文件夹;copy程序用于将AppLog文件夹中的日志信息主动传递至网闸;AppLog文件夹只能使用exploer程序进行读写操作,使用copy程序进行读操作,其余主体均禁止访问。

图 9 多应用下的数据保护场景图

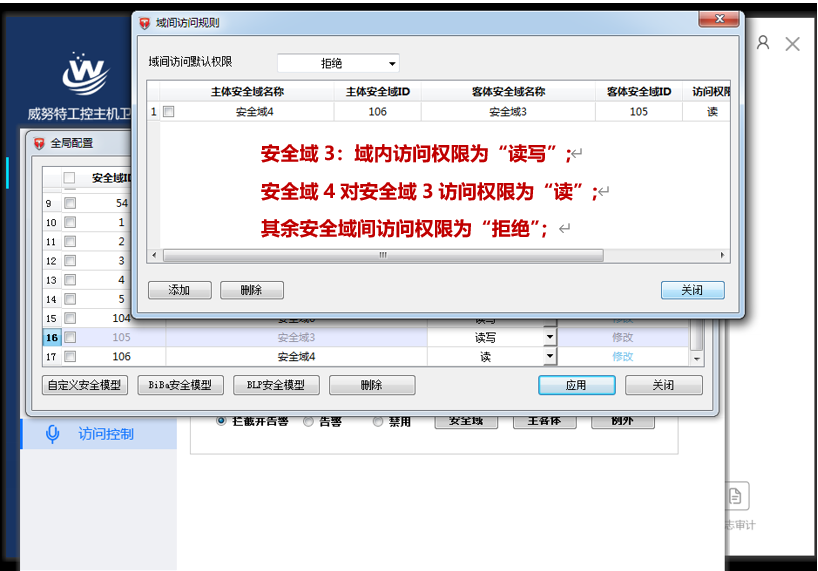

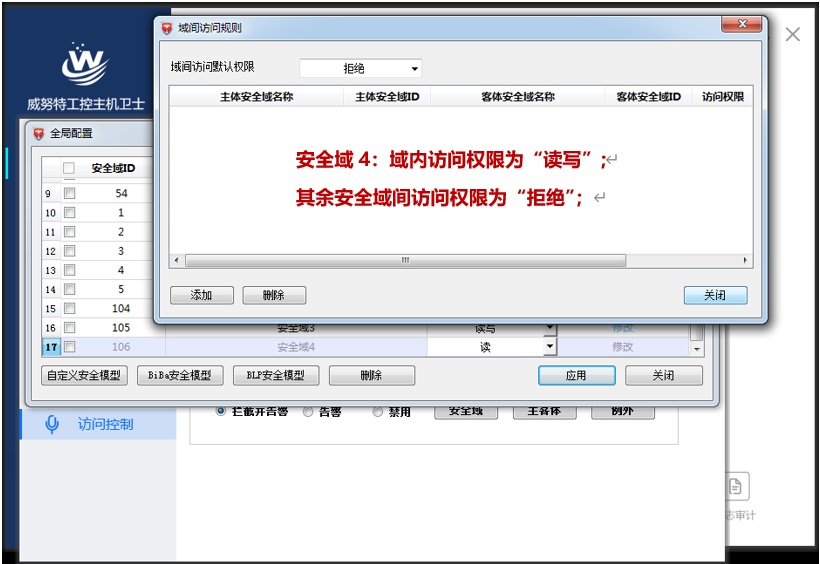

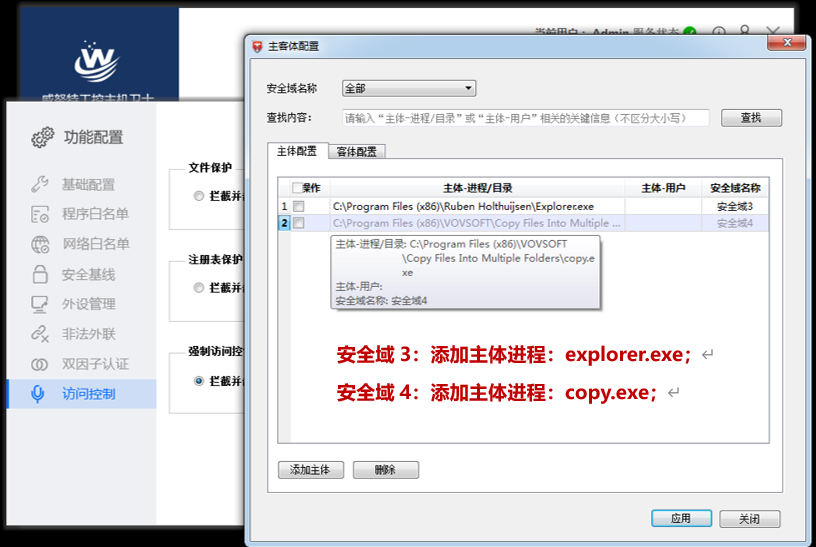

解决方案:前置服务器上部署威努特工控主机卫士,开启强制访问控制,通过自定义安全模型,保障特定文件夹的访问权限,避免信息泄露和篡改。

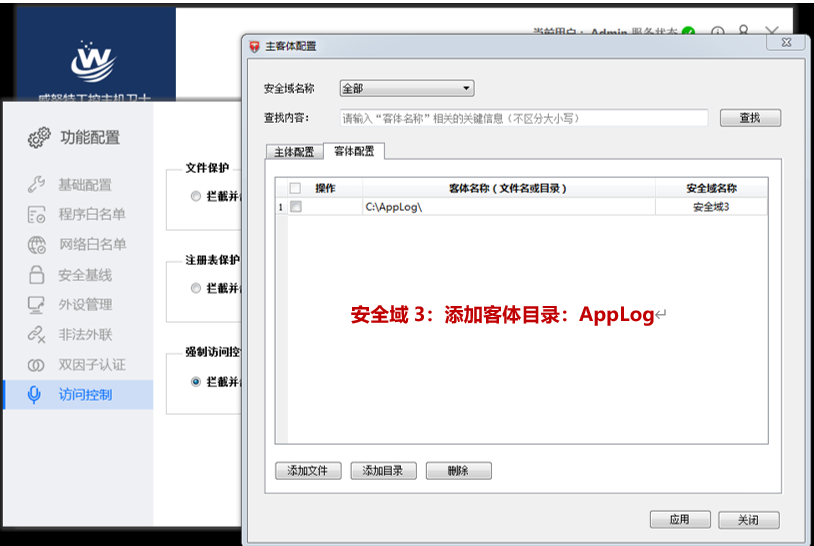

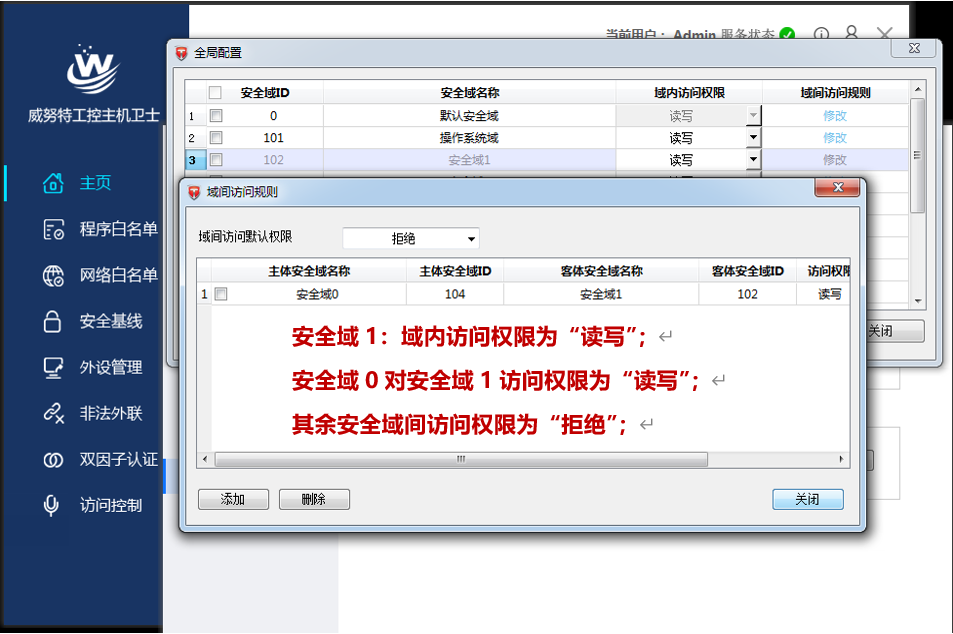

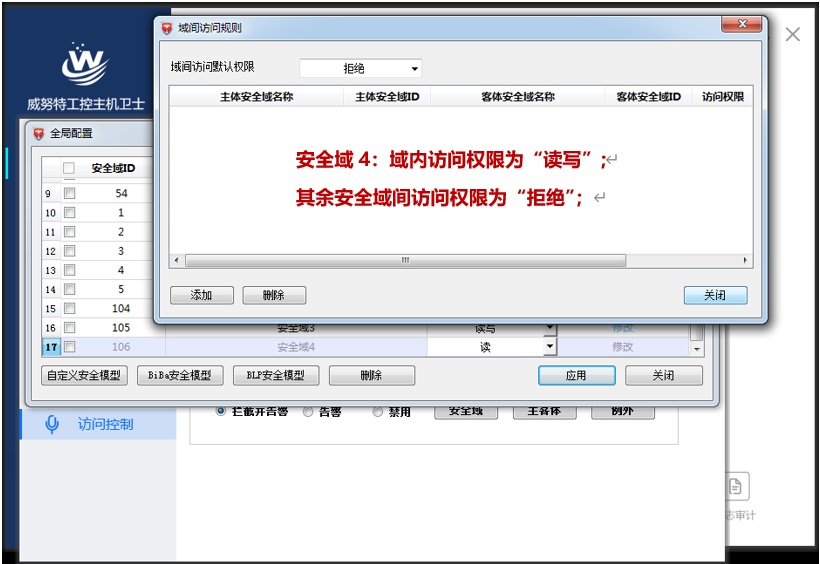

图 10 威努特工控主机卫士配置图-安全域3

图 11 威努特工控主机卫士配置图-安全域4

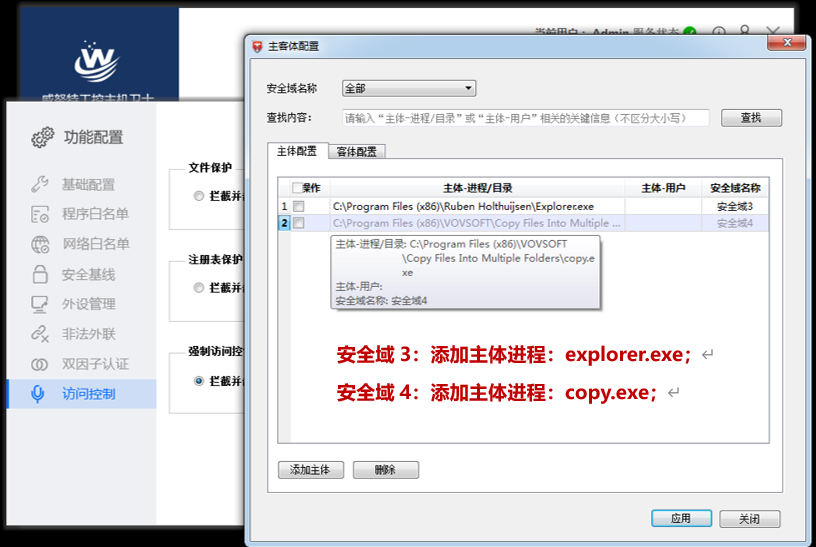

图 12 威努特工控主机卫士配置图-主体配置

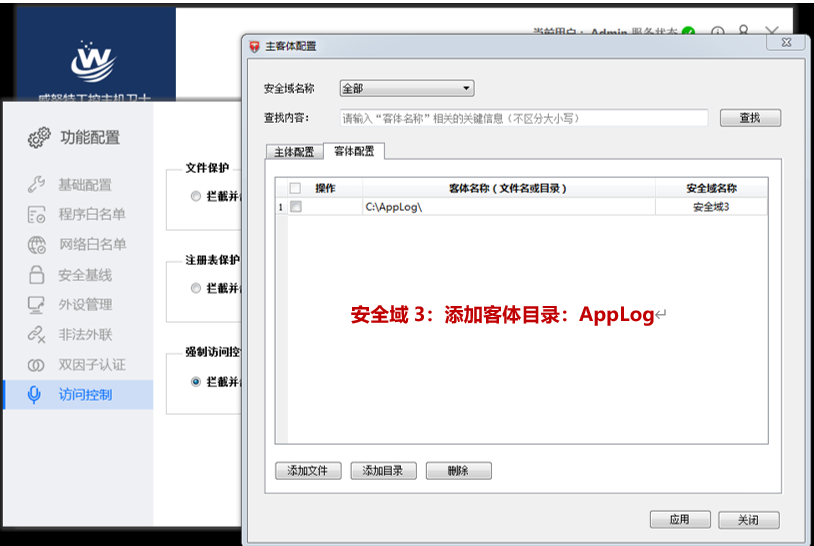

图 13 威努特工控主机卫士配置图-客体配置

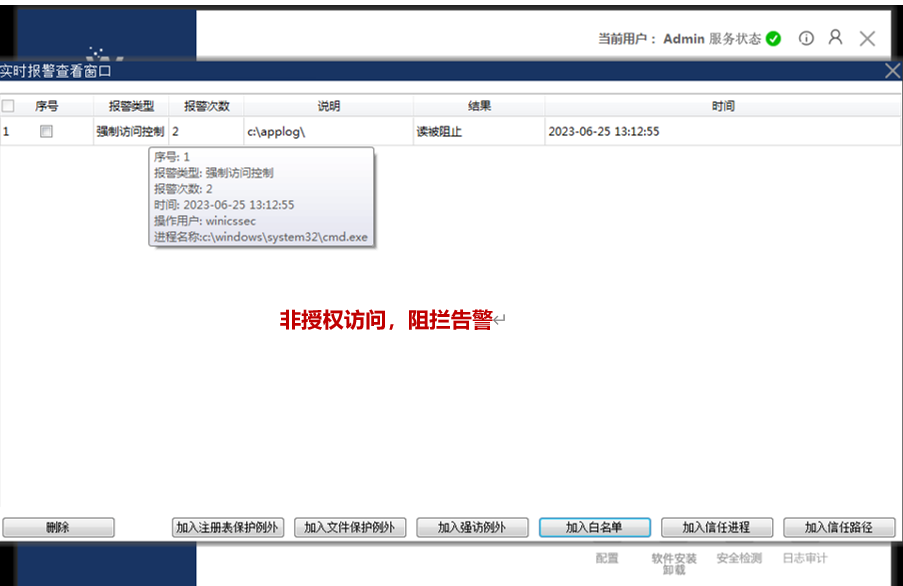

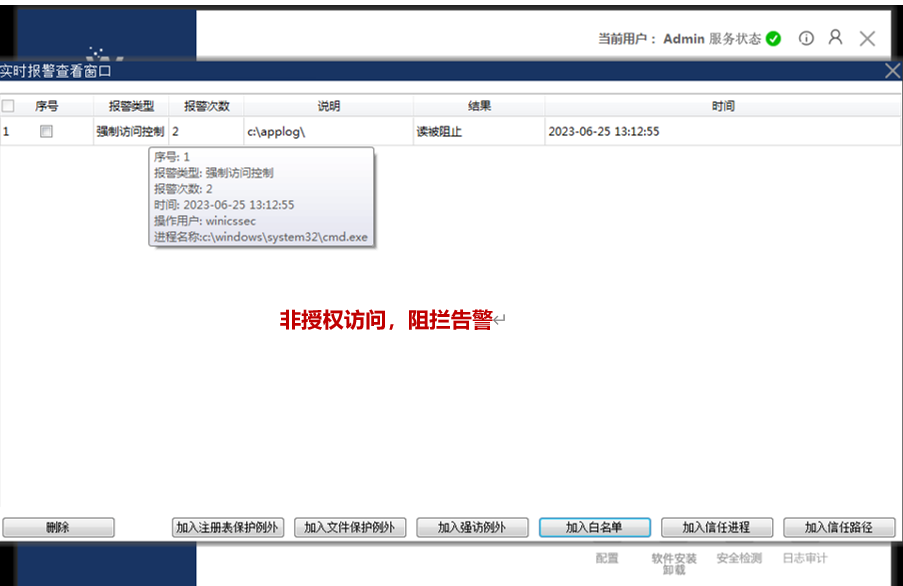

图 14 威努特工控主机卫士告警图

尽管MAC模型具有很高的安全性和保密性,但它也有一些挑战和限制,设置和维护MAC模型可能需要更多的管理员和复杂的配置过程。此外,由于严格的访问控制规则,可能会对用户的灵活性和工作效率产生一定的影响,在实际使用中,往往会将多种访问控制模型组合使用。

总之,MAC模型在需要高度安全性和保密性的环境中是一种有效的访问控制机制。它通过强制性规则、中央控制和多级安全策略,确保只有经过授权的用户可以访问和操作系统资源,提供了强大的安全保护机制。

威努特工控主机卫士产品是国内首款针对操作员站、工程师站、数据服务器等工业现场主机进行安全加固、安全防护和强制访问控制的软件产品。产品颠覆了传统防病毒软件的“黑名单”思想,采用与其相反的轻量级“白名单”机制,通过程序白名单、安全加固、强制访问控制和外设管理等功能保障系统免受病毒感染、网络入侵、非法接入和数据泄露等,有效解决工控主机上的安全问题。