保障数据安全 | SphereEx-DBPlusEngine 数据加密功能全解读

数据加密的基本概念

· 逻辑列

用于计算加解密列的逻辑名称,是 SQL 中列的逻辑标识。 逻辑列包含密文列(必须)、查询辅助列(可选)和明文列(可选)。

· 逻辑列类型(dataType)

用于定义逻辑列的类型,例如 INT NOT NULL,VARCHAR(200) DEFAULT NULL 等,具体可以参见官方文档中各种方言字段的定义。

· 密文列(cipherColumn)

加密后的数据列。

· 密文列类型(cipherDataType)

用于定义密文列的类型,同逻辑列类型。

· 查询辅助列(assistedQueryColumn)

用于查询的辅助列。对于一些安全级别更高的非幂等加密算法,提供不可逆的幂等列用于查询。

· 查询辅助列类型(assistedQueryDataType)

用于定义查询辅助列类型,可结合实际需要进行人工定义。

· 模糊查询列

对于需要模糊查询的场景,该字段用于实现模糊查询。

· 模糊查询列类型

用于定义模糊查询列类型,可结合实际需要进行人工定义。

· 明文列(plainColumn)

存储明文的列,用于在加密数据迁移过程中仍旧提供服务。 在清洗数据结束后可以删除。

· 明文列类型(plainDataType)

用于定义明文列类型,同逻辑列类型。

· 加密算法

指对数据加密过程中,所使用的具体加密方式,如 AES 及 MD5 等。

· 加密洗数(encrypting)

对数据库中未加密数据进行批量加密。

· 解密洗数(decrypting)

对数据库中已加密数据进行批量解密。

· 密钥管理

密钥的存放及管理方式。

详解 SphereEx-DBPlusEngine 数据加密架构和原理

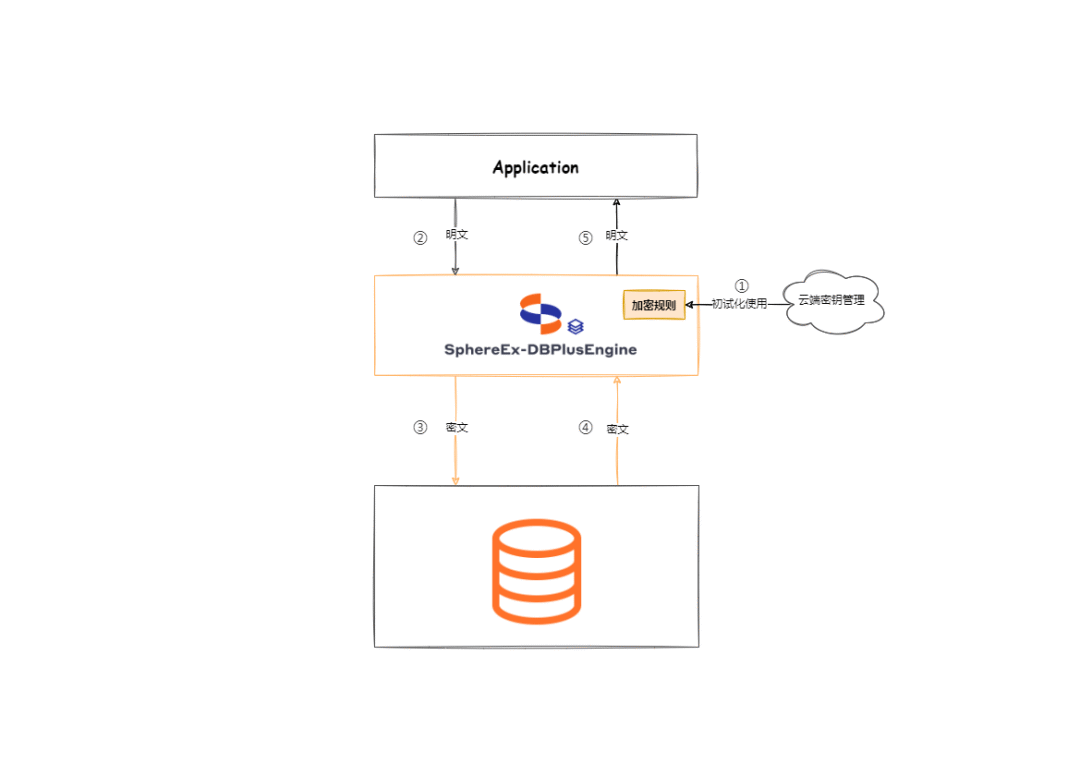

SphereEx-DBPlusEngine 数据加密整体架构

加密策略解析

EncryptAlgorithm 和 QueryAssistedEncryptAlgorithmEncryptAlgorithm

encrypt(), decrypt()两种方法对需要加密的数据进行加解密。在用户进行INSERT, DELETE, UPDATE时,DBPlusEngine 会按照用户配置,对SQL进行解析、改写、路由,并调用encrypt()将数据加密后存储到数据库, 而在SELECT时,则调用decrypt()方法将从数据库中取出的加密数据进行逆向解密,最终将原始数据返回给用户。

QueryAssistedEncryptAlgorithm

encrypt(), decrypt(), queryAssistedEncrypt()。在encrypt()阶段,用户通过设置某个变动种子,例如时间戳。针对原始数据+变动种子组合的内容进行加密,就能保证即使原始数据相同,也因为有变动种子的存在,致使加密后的加密数据是不一样的。在decrypt()可依据之前规定的加密算法,利用种子数据进行解密。SELECT FROM table WHERE encryptedColumnn = ?)时会发现无法将所有相同的原始数据查询出来。为此,我们提出了辅助查询列的概念。该辅助查询列通过queryAssistedEncrypt()生成,与decrypt()不同的是,该方法通过对原始数据进行另一种方式的加密,但是针对原始数据相同的数据,这种加密方式产生的加密数据是一致的。将queryAssistedEncrypt()后的数据存储到数据中用于辅助查询真实数据。因此,数据库表中多出这一个辅助查询列。queryAssistedEncrypt()和encrypt()产生不同加密数据进行存储,而decrypt()可逆,queryAssistedEncrypt()不可逆。在查询原始数据的时候,我们会自动对SQL进行解析、改写、路由,利用辅助查询列进行WHERE条件的查询,却利用 decrypt()对encrypt()加密后的数据进行解密,并将原始数据返回给用户。这一切都是对用户透明化的。SphereEx-DBPlusEngine 数据加密特色能力

-

云端密钥管理

-

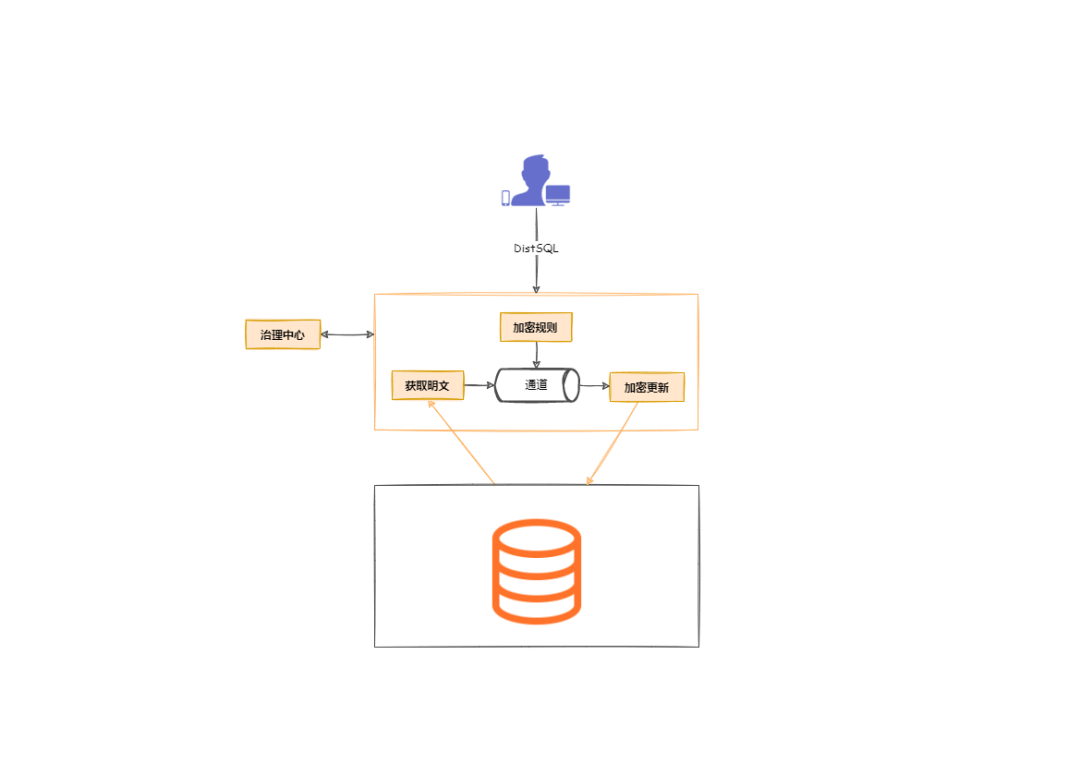

加密洗数

-

反洗数

-

重洗数

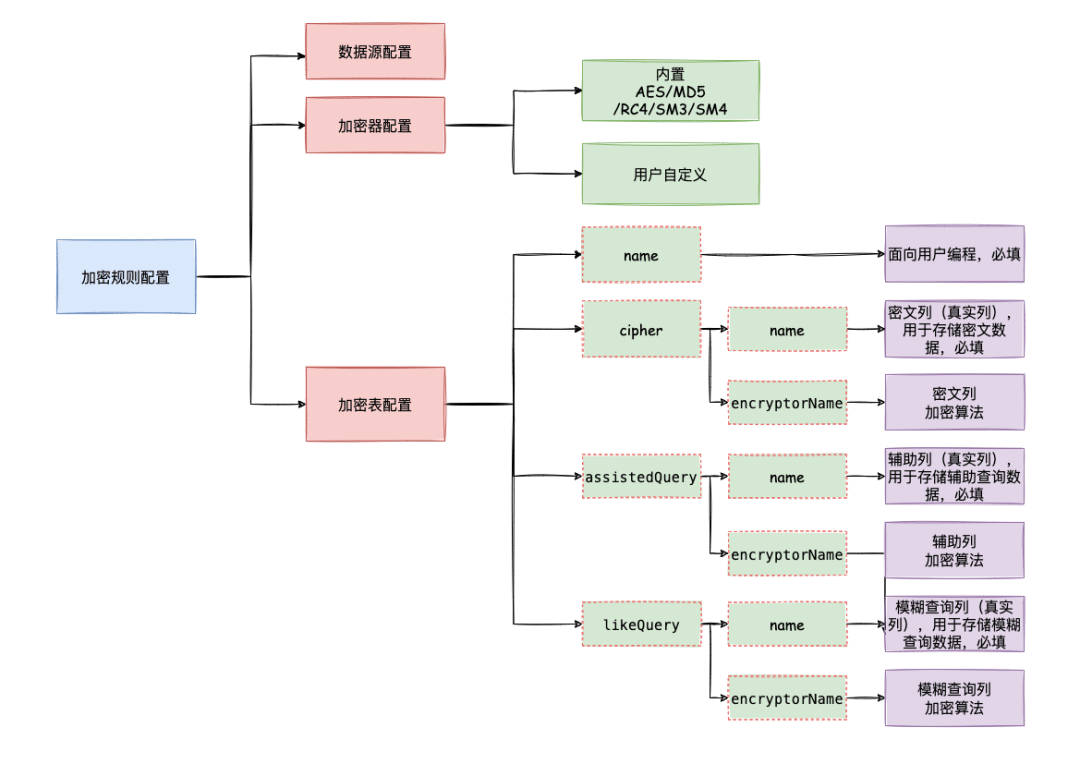

加密配置

QUERY_WITH_CIPHER_COLUMN 进行配置,字段级别优先级最高。加密处理过程

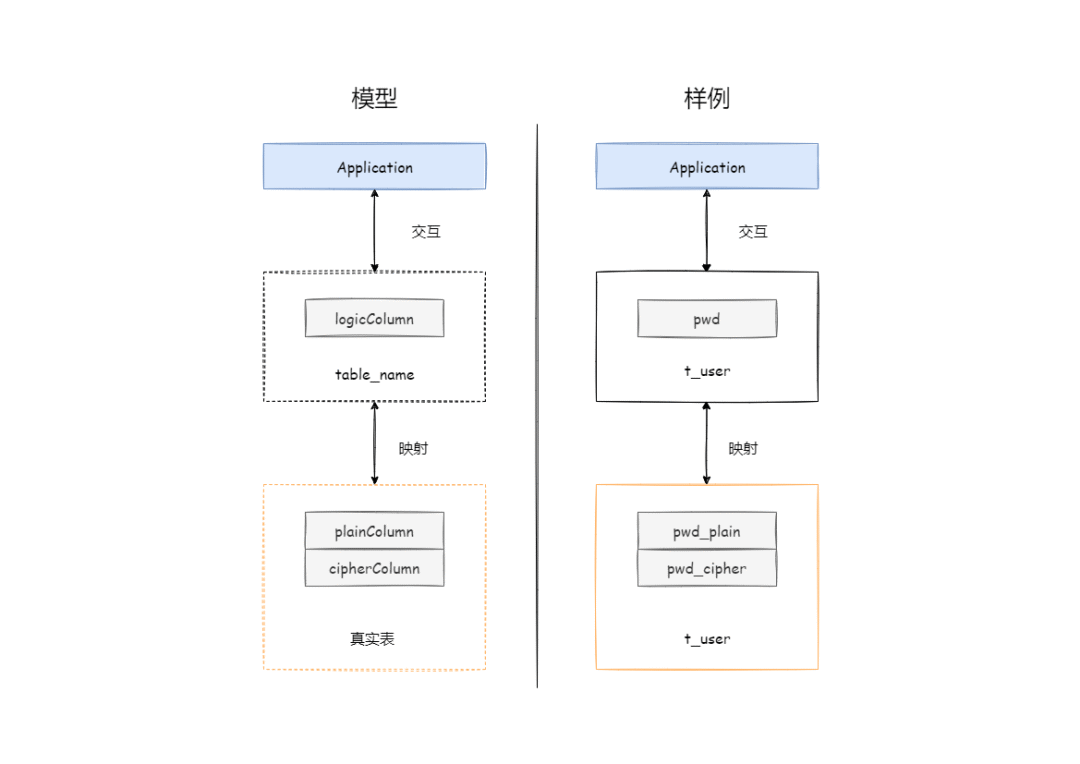

t_user,这张表里实际有两个字段 pwd_plain,用于存放明文数据、pwd_cipher,用于存放密文数据、pwd_assisted_query,用于存放辅助查询数据,同时定义 logicColumn 为 pwd。那么,用户在编写 SQL 时应该面向 logicColumn 进行编写,即 INSERT INTO t_user SET pwd = '123'。SphereEx-DBPlusEngine 接收到该 SQL,通过用户提供的加密配置,发现 pwd 是 logicColumn,于是便对逻辑列及其对应的明文数据进行加密处理。SphereEx-DBPlusEngine 将面向用户的逻辑列与面向底层数据库的明文列和密文列进行了列名以及数据的加密映射转换。如下图所示:

SphereEx-DBPlusEngine 数据加密的应用场景

新上线业务场景

-!ENCRYPT

encryptors:

aes_encryptor:

type: AES

props:

aes-key-value: 123456abc

tables:

t_user:

columns:

pwd:

cipherColumn: pwd

encryptorName: aes_encryptor1、设计加密表,确定加密字段,可结合表结构、数据特点及应用情况综合考虑;

2、在 SphereEx-DBPlusEngine 创建逻辑库,注册存储节点(空);

3、创建加密规则,可使用 SphereEx-Console 或 DistSQL 完成;

4、创建加密表,完成加密表构建;

5、根据业务实际情况,再选择保留或删除明文字段。

已上线业务改造场景

t_user 的 pwd 字段进行加密处理,业务方使用 DBPlusEngine 来代替标准化的 JDBC 接口,此举基本不需要额外改造(我们还提供了 Spring Boot Starter,Spring 命名空间,YAML 等接入方式,满足不同业务方需求)。另外,提供一套加密配置规则,如下所示:-!ENCRYPT

encryptors:

aes_encryptor:

type: AES

props:

aes-key-value: 123456abc

tables:

t_user:

columns:

pwd:

plainColumn: pwd

cipherColumn: pwd_cipher

encryptorName: aes_encryptor

queryWithCipherColumn: falset_user 里新增一个字段叫做 pwd_cipher,即 cipherColumn,用于存放密文数据,同时我们把 plainColumn 设置为 pwd,用于存放明文数据,而把 logicColumn 也设置为 pwd。由于之前的代码 SQL 就是使用 pwd 进行编写,即面向逻辑列进行 SQL 编写,所以业务代码无需改动。通过 DBPlusEngine,针对新增的数据,会把明文写到pwd列,并同时把明文进行加密存储到 pwd_cipher 列。此时,由于 queryWithCipherColumn 设置为 false,对业务应用来说,依旧使用 pwd 这一明文列进行查询存储,却在底层数据库表 pwd_cipher 上额外存储了新增数据的密文数据,其处理流程如下图所示:1、确认加密范围 根据合规需求,明确具体的加密数据范围。

2、确认加密算法 选择并确认适合的加密算法。

3、梳理业务 SQL,确认支持情况 确认当前业务中是否存在非等值的密态计算情况,如 like、>、< 等,若存在,则需考虑业务改造。

4、洗数 完成以上内容后,对于已上线的项目,需要对存量数据进行洗数。该过程无需引用外部组件,SphereEx-DBPlusEngine 可完成洗数过程,该过程可在线进行。

5、启用密文列 启用密文列之后,应用的请求将通过 SphereEx-DBPlusEngine 与密文字段产生交互,此时明文字段依然在写入数据。

6、下线明文列 当系统经过足够长时间的使用和观察,可将明文字段进行下线。敏感字段只以密文形式存在系统中。pwd 中的明文数据进行加密处理存储到 pwd_cipher。queryWithCipherColumn = false,所以密文一直没有被使用过。现在我们为了让系统能切到密文数据进行查询,需要将加密配置中的 queryWithCipherColumn 设置为 true。在重启系统后,我们发现系统业务一切正常,但是 DBPlusEngine 已经开始从数据库里取出密文列的数据,解密后返回给用户;而对于用户的增删改需求,则依旧会把原文数据存储到明文列,加密后密文数据存储到密文列。queryWithCipherColumn = false,Apache ShardingSphere 将会还原,即又重新开始使用 plainColumn 进行查询。这也正是 DBPlusEngine 核心意义所在,即依据用户提供的加密规则,将用户 SQL 与底层数据库表结构割裂开来,使得用户的SQL编写不再依赖于真实的数据库表结构。而用户与底层数据库之间的衔接、映射、转换交由 DBPlusEngine 进行处理。

-!ENCRYPT

encryptors:

aes_encryptor:

type: AES

props:

aes-key-value: 123456abc

tables:

t_user:

columns:

pwd: # pwd 与 pwd_cipher 的转换映射cipherColumn: pwd_cipher

encryptorName: aes_encryptor

已上线业务换密钥场景

1、开始自动换密钥流程:REENCRYPT TABLE WITH RULE table_name();

2、确认明文数据已经生成后,执行重洗数第二阶段:START REENCRYPTING;

3、确认数据完成替换提交任务,完成换密钥流程:COMMIT REENCRYPTING;

总结

新版本剧透

网站声明:如果转载,请联系本站管理员。否则一切后果自行承担。

赞同 0

评论 0 条

- 上周热门

- 银河麒麟添加网络打印机时,出现“client-error-not-possible”错误提示 1323

- 银河麒麟打印带有图像的文档时出错 1236

- 银河麒麟添加打印机时,出现“server-error-internal-error” 1023

- 统信桌面专业版【如何查询系统安装时间】 951

- 统信操作系统各版本介绍 944

- 统信桌面专业版【全盘安装UOS系统】介绍 903

- 麒麟系统也能完整体验微信啦! 889

- 统信【启动盘制作工具】使用介绍 499

- 统信桌面专业版【一个U盘做多个系统启动盘】的方法 441

- 信刻全自动档案蓝光光盘检测一体机 386

- 本周热议

- 我的信创开放社区兼职赚钱历程 40

- 今天你签到了吗? 27

- 信创开放社区邀请他人注册的具体步骤如下 15

- 如何玩转信创开放社区—从小白进阶到专家 15

- 方德桌面操作系统 14

- 我有15积分有什么用? 13

- 用抖音玩法闯信创开放社区——用平台宣传企业产品服务 13

- 如何让你先人一步获得悬赏问题信息?(创作者必看) 12

- 2024中国信创产业发展大会暨中国信息科技创新与应用博览会 9

- 中央国家机关政府采购中心:应当将CPU、操作系统符合安全可靠测评要求纳入采购需求 8

热门标签更多