洞见RSA2023:从安全视角看容器演进

在2023年RSA大会上,来自Slim.AI团队的Ayse Kaya,为我们分享了安全视角的容器演进过程。越来越多的人开始采用容器安全扫描技术,但是从安全角度,人们仍然不太清楚容器在演进过程中会发生什么,Ayse Kaya首先分析了Slim.AI近两年的公开容器报告,说明公开容器数量飞速增长,其漏洞也随之增长迅速,然后根据容器中包(packages)的漏洞分布,分析了包的流行趋势与漏洞的关系,并结合生成式AI分析了近来漏洞检测效率的提升原因,最后给出了一些容器安全的建议。

容器化部署已经成为应用程序开发的标准方法,随着云原生应用程序和容器化工作流程的广泛开发,数量巨大的公共镜像仓库应运而生。在容器镜像发布之后,随着新漏洞的发现,容器镜像的安全性也随之不断变化,在容器的生命周期中,各种安全漏洞、软件漏洞、配置问题等都可能导致容器安全性的下降。

注:文中如无特殊说明,图片均来自该议题的PPT。

背景

2.1

2021年公开容器报告

Ayse Kaya首先从Slim.AI发布的《Top Public Containers Report 2021》[1]报告入手,回顾了2021年公开容器安全状况。

2020年以前,近6年的时间,Docker Hub上镜像的上传次数为1300亿次,而在2020年到2021年间,Docker Hub的镜像上传量增长了近三倍,达到了3180亿次。而且据估计,Docker Hub中的镜像数量仅为全球数量的一半。

仅在Docker Hub上就拥有8百万多个公共容器镜像,容器领域变得更加复杂、更加专业化、更加难以保护。

如图1所示,容器的安全扫描时间基本随着容器大小的增加而正比例增加,1GB大小容器的扫描时间大约是200 MB容器的6倍,对于一个普通的开发团队来说,这可能意味着每年浪费160个小时。如果不对容器的大小进行精简,公司将会浪费大量的时间。另外,理解容器的组成也需要付出巨大的时间精力。如此复杂的容器环境,不仅会在容器扫描上浪费大量的时间,其环境的安全性也难以保证。

图1 容器的扫描时间与大小关系散点图

2.2

2022年公开容器报告

随后,Ayse Kaya介绍了Slim.AI公司发布的《Public Containers Report 2022》[2]报告,主要有以下观点。

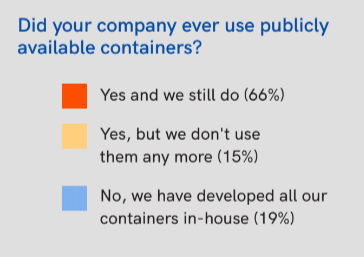

2.2.1 漏洞持续增长

尽管2022年软件供应链安全备受关注,但是全球60%最流行的容器的漏洞比去年多,高危和严重级别的漏洞比以往任何时候都要多。根据调查,如图2所示,66%的公司曾经使用并且目前还在使用公开镜像,只有15%的公司从未使用过公开镜像,所以,持续增长的公开容器的漏洞数量,使得多数公司都面临着不可预知的风险。

图2 关于公司是否使用公开镜像的调查结果

2.2.2 风险日趋严重

如今,公共容器平均有287个漏洞,其中有30%是高危或者是严重级别漏洞,高于去年的20%。从2021年开始,不仅许多容器的总漏洞数量有所增加,而且严重级别漏洞和高危漏洞的数量增加了50%,而且,威胁级别高的漏洞比低危漏洞的修复率更低。

2.2.3 当冰山一角成为冰山

2022年容器的复杂度显著增加。56%的容器的包数量有所增加,公开容器的包的平均数量增加了14%。同时,2021年到2022年,每个容器的许可证数量从40增长到97,增长接近2.5倍;层数从2层增加到了8层,增长了4倍。增加的包数量和层数可能导致漏洞更加常见,许可证管理变得更加困难。

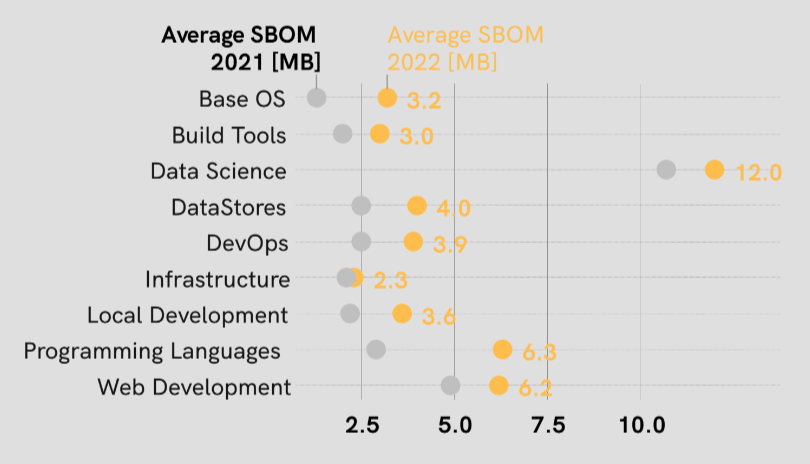

SBOM是机器可读的JSON数据,通常文件越大,意味着包含的组件越多。如图2.3所示,2022年,随着流行公开容器的元数据变得越来越大,SBOM文件的平均大小也增加了40%以上,直接造成了更大的资源和时间的需求。

图3 2021年到2022年平均SBOM大小的变化

以上2022年的增长趋势表明了容器使用变得越来越复杂和多样化,这也给安全和管理带来更大的挑战。

包的流行趋势

Ayse Kaya及其团队发现了一个有趣的现象,被广泛使用的包恰好存在最多的漏洞,具有更多的安全风险[3]。正因为使用得多,关注量足够大,使得漏洞发现得多,但是不能因此忽视那些较少被关注的软件包,它们未必没有漏洞。

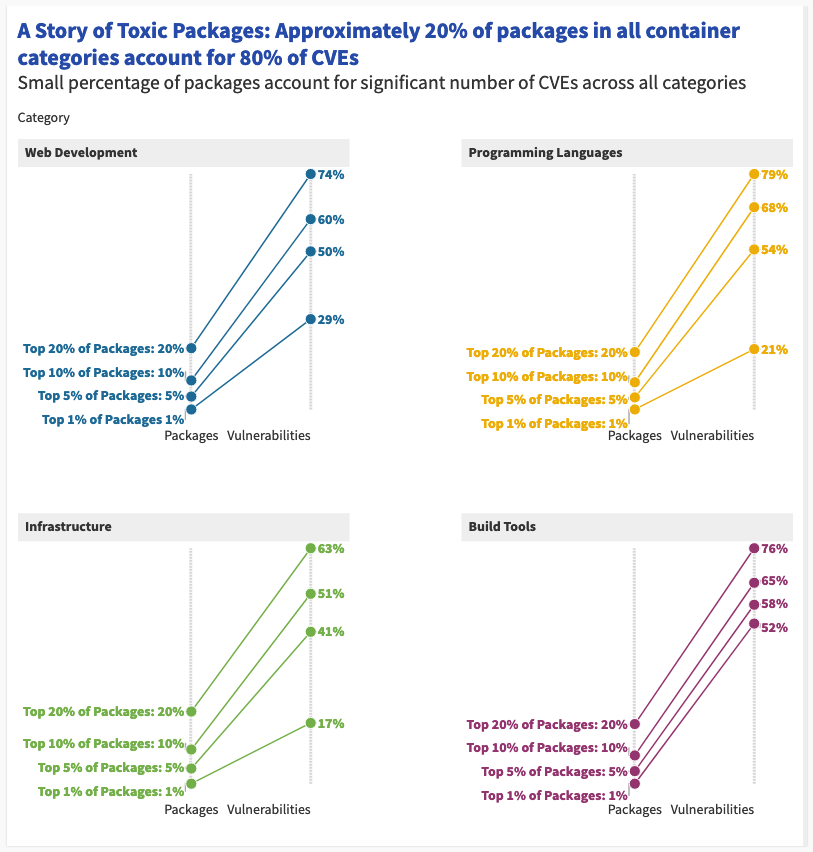

其研究团队分析了超过三百万个独立的容器,利用SBOM和漏洞扫描工具生成了其特有的配置文件并生成相关容器安全状态。他们分析了超过54,000个软件包(packages/purls),其中包含7,500个不同的漏洞,发现如下。

3.1

少数包占据了大多数漏洞

在开发团队每天遇到的漏洞中,其中很大一部分的漏洞来源于小部分的包。如图4所示,其中使用率前1%的包坐拥了25%的漏洞,20%的包占据了80%以上的漏洞。这表明被广泛使用的包中的漏洞应该具备更高的处理优先级。

图4 少数包占据了大多数的漏洞

以上数据显示,包的流行程度会影响到其受漏洞影响的可能性,即一个包如果越流行,那么其就越有可能受到漏洞的影响。

3.2

虚假的安全感

Ayse Kaya提到:“虽然大多数包没有已知的CVEs,但这并不意味着它们不受漏洞影响。”

该团队发现虽然86%的包暂未发现漏洞,但是零漏洞的包也不一定安全,“认为它们安全”就是风险。虽然这些包所遭受的攻击不如那些广泛流行的包多,但不代表它们就是绝对安全的,因为“流行”的包,会有更多的眼睛盯着它,但是其他不怎么流行的包就不会受到那么多关注,但是,如果安全研究人员足够多呢,那么那些不怎么流行的包同样也会暴露出更多的漏洞。好比,一个长期不锁门的人,虽然之前没有遭受过盗窃,但是不代表他今晚继续不锁门就是安全的,可能只是因为坏人不够多。

在另外14%存在漏洞的包中,仔细研究会发现如下结论:

-

被用于5个“流行”的容器中的包平均存在8个CVE。

-

被用于至少20个“流行“容器中的包,平均存在15个CVE。

-

并被用于至少30个流行容器中的包,平均存在26个CVE。

这些数据表明,在被广泛使用的包中,存在着大量的漏洞。因此,对于DevSecOps团队来说,维护和更新依赖软件包是非常重要的,以使其保持最新和最安全的状态。

3.3

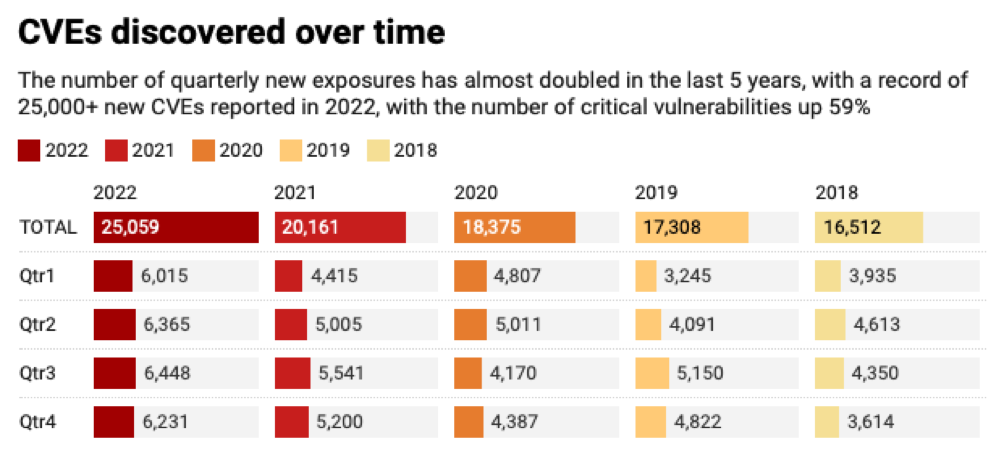

漏洞检测效率或会颠覆

如图5所示,因为更多的研究人员投入和更先进自动化检测工具的应用,现在检测漏洞的速度已经是5年前的两倍。尽管检测漏洞的速度有了很大提高,然而,这种增长仍然是可以提高的,生成式AI的发展和在网络安全领域使用,将有望减少人为错误所造成的漏洞,通过自动化流程来更快地发现漏洞。

图5 漏洞发现数量近年来对比

生成式AI技术可以帮助缩短漏洞修复的时间,减少人工审核漏洞的需要,并提高漏洞管理和修复的效率。然而,作为新的技术,其也会面临自己的挑战和问题。因此,我们需要在使用人工智能的同时积极应对可能出现的安全威胁。

总结

Slim.AI团队的Ayse Kaya为我们从安全视角分享了的容器演变趋势,通过深入研究容器的漏洞,我们可以更好地了解其演化过程,以便于更有针对性地制定安全策略并采取相应的措施,最后给出如下安全建议:

1)理解容器中的软件:把容器看作一个黑盒,了解镜像中的内容以及其是如何构造的对软件供应链安全至关重要。

2)自动化地、持续地优化容器的安全性并修复其漏洞,削减不必要的包。

3)只集成需要的组件:把容器中多余的、有风险的软件删除,尽可能确保程序的最小化。

参考文献

[1] https://www.slim.ai/blog/container-report-2021/

[2] https://www.slim.ai/blog/container-report-2022/

[3] https://www.slim.ai/blog/popularity-or-peril-common-packages-more-vulnerable/

网站声明:如果转载,请联系本站管理员。否则一切后果自行承担。

- 上周热门

- 如何使用 StarRocks 管理和优化数据湖中的数据? 2962

- 【软件正版化】软件正版化工作要点 2881

- 统信UOS试玩黑神话:悟空 2848

- 信刻光盘安全隔离与信息交换系统 2740

- 镜舟科技与中启乘数科技达成战略合作,共筑数据服务新生态 1274

- grub引导程序无法找到指定设备和分区 1239

- 华为全联接大会2024丨软通动力分论坛精彩议程抢先看! 165

- 2024海洋能源产业融合发展论坛暨博览会同期活动-海洋能源与数字化智能化论坛成功举办 164

- 点击报名 | 京东2025校招进校行程预告 164

- 华为纯血鸿蒙正式版9月底见!但Mate 70的内情还得接着挖... 159

- 本周热议

- 我的信创开放社区兼职赚钱历程 40

- 今天你签到了吗? 27

- 信创开放社区邀请他人注册的具体步骤如下 15

- 如何玩转信创开放社区—从小白进阶到专家 15

- 方德桌面操作系统 14

- 我有15积分有什么用? 13

- 用抖音玩法闯信创开放社区——用平台宣传企业产品服务 13

- 如何让你先人一步获得悬赏问题信息?(创作者必看) 12

- 2024中国信创产业发展大会暨中国信息科技创新与应用博览会 9

- 中央国家机关政府采购中心:应当将CPU、操作系统符合安全可靠测评要求纳入采购需求 8